Artykuł Nowe ryzyko dla Microsoft Teams pochodzi z serwisu CRN.

]]>Jak zauważa ją eksperci, wszystkie wersje desktopowe Teams’ów dla Windows, Mac i Linuksa przechowują tokeny uwierzytelniania jako zwykły tekst, a to może być wykorzystane do kradzieży tożsamości. Microsoft uznał jednak, że problem nie spełnia wymagań, by natychmiast się nim zająć.

Co przeraża ekspertów

Gdy tokeny zostaną przejęte przez nieupoważnioną osobę, może ona modyfikować pliki przechowywane na platformie SharePoint, pocztę i kalendarze w Outlook oraz pliki czatu Teams. Atakujący mogą manipulować komunikacją w organizacji poprzez selektywne niszczenie, przechwytywanie wrażliwych danych lub ukierunkowane ataki phishingowe – wynika z ustaleń.

Eksperci oceniają jako „naprawdę przerażający” fakt rozprzestrzenionych po całym środowisku tokenów po walidacji MFA (uwierzytelnianie wieloskładnikowe). Umożliwia to kolejne ataki, które nie wymagają dodatkowych specjalnych uprawnień lub zaawansowanego złośliwego oprogramowania, aby dokonać znacznych szkód pozostając niewykrytym.

Przy wystarczającej liczbie zinfiltrowanych maszyn atakujący mogą w pełni manipulować komunikacją w organizacji – ostrzega Vectra AI.

Christian Putz, Country Manager w Vectra AI, radzi, że w związku z zagrożeniem administratorzy powinni traktować Teams jako aplikację o krytycznym znaczeniu, podlegającą podstawowym procedurom bezpieczeństwa. Nawet, gdy Microsoft ją zaktualizuje. Można też rozważyć użycie internetowego klienta Teams w Microsoft Edge.

Z kolei deweloperzy, jeśli muszą używać Electrona (na którym oparty jest Teams) w swojej aplikacji, powinni upewnić się, że bezpiecznie przechowują tokeny OAuth.

Przedstawiciele Vectra AI apelują do Microsoftu, że powinien zaszyfrować tokeny i podnieś poprzeczkę z prostego dostępu do odczytu w systemie plików do stałego dostępu do pamięci. Ważne też, by można było usunąć wyłączone konta z aplikacji Teams bez konieczności pełnego odinstalowania i ponownej instalacji.

Artykuł Nowe ryzyko dla Microsoft Teams pochodzi z serwisu CRN.

]]>Artykuł „Wybraliśmy Clico na naszego strategicznego partnera” pochodzi z serwisu CRN.

]]>Clico sfinalizowało umowę z Vectra AI. Do oferty dystrybucyjnej weszła platforma NDR (Network Detection and Response) do monitorowania i wykrywania zagrożeń w sieciach informatycznych.

Umowa obowiązuje w całej Europie Środkowo-Wschodniej. „Wybraliśmy Clico na naszego strategicznego partnera” – zapewnia Christian Putz, Country Manager w Vectra AI. System amerykańskiego dostawcy umożliwia integrację z rozwiązaniami innych firm.

„Rozwiązania od Vectry dostępne są już w portfolio dystrybucyjnym Clico i bardzo się cieszymy, że możemy tym dzielić się z partnerami biznesowymi Vectra Tech Alliance w regionie Europy Środkowo-Wschodniej, takimi jak SentinelOne, Juniper Networks, Forescout i Checkpoint” – komentuje Mateusz Gajda, Security Consultant w Clico.

Platforma Vectra AI pozwala rozpoznawać w czasie rzeczywistym nawet nieznane wcześniej ataki. Może zbierać dane z wielu środowisk takich jak sieci prywatne, chmura publiczna czy aplikacje w modelu SaaS.

Artykuł „Wybraliśmy Clico na naszego strategicznego partnera” pochodzi z serwisu CRN.

]]>Artykuł Podejrzane operacje na Office 365. Hakerzy wracają do szkoły pochodzi z serwisu CRN.

]]>Zmiany związane ze zdalną edukacją negatywnie wpłynęły na bezpieczeństwo cyfrowe szkół i uczniów – wynika z raportu Vectra AI.

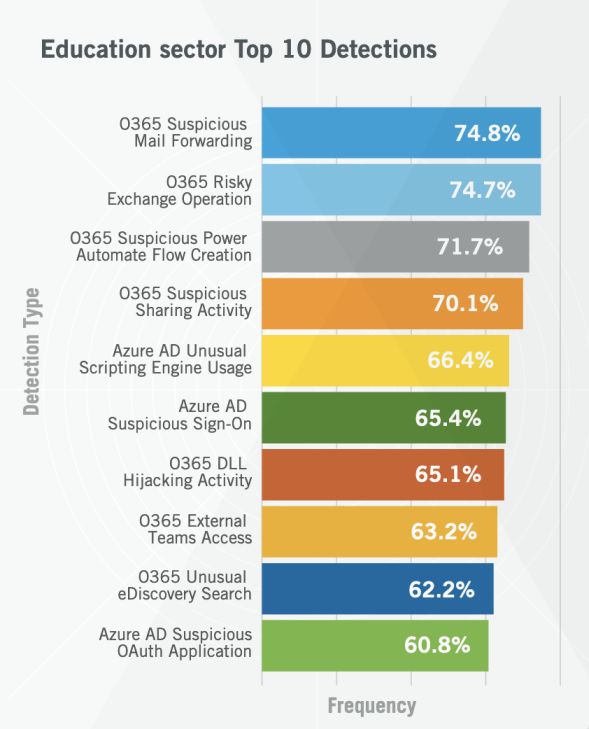

Obecnie najczęściej wykrywane ryzykowne aktywności dotyczą usług Microsoftu, jak Office 365 i Azure AD.

Ryzyko z Office 365

Największa częstotliwość zidentyfikowanych podejrzanych operacji w ramach Office 365 odnosi się do poczty elektronicznej, zautomatyzowanego przepływu pracy i udostępniania plików: przekierowań e-maili, ryzykownych operacji wymiany, podejrzanych operacji Power Automate Flow Creation i wymiany plików.

Jak skomentowano w raporcie, nie jest niespodzianką, że wymiana poczty elektronicznej i udostępnianie danych generują notyfikacje o zagrożeniu, zwłaszcza w szkołach wyższych, które mają wielu mobilnych i zróżnicowanych użytkowników. Wskazuje to również na wyzwania związane z zabezpieczeniem takich placówek. Jak zauważono, wszechobecne udostępnianie danych umożliwia uczenie się i współpracę, ale zwiększa też ryzyko wycieku.

Podejrzane logowania w Azure AD

Jak podaje Vectra AI, w edukacji często identyfikowano podejrzane logowania w Azure AD w porównaniu z innymi sektorami. Zdaniem ekspertów może to wynikać z połączenia stacjonarnego i zdalnego nauczania, co skutkowało pojawieniem się wielu niezarządzanych urządzeń i użytkowników mobilnych.

Uwaga na Power Automate

Zwrócono również uwagę na zgłoszenia związane z O365 Suspicious Power Automate Flow Creation.

Usługa Power Automate pomaga zautomatyzować zadania, takie jak zapisywanie załączników wiadomości e-mail w usłudze OneDrive, rejestrowanie odpowiedzi na formularze w programie SharePoint i in. Jest ona domyślnie włączona w Office 365 i jest standardowo wyposażona w setki łączników.

W ocenie Vectra AI Power Automate to narzędzie atrakcyjne dla atakujących nawet przy nieuprzywilejowanym dostępie do Office 365. Eksperci radzą, by instytucje korzystające z Power Automate ograniczyły dostęp tylko do użytkowników, którzy tego wymagają i monitorowały manipulacje kontami, które mogą prowadzić do zwiększenia uprawnień i kradzieży informacji.

Wiele wykrytych incydentów omówionych w raporcie reprezentuje nietypowe zachowanie i nie wszystkie z nich są spowodowane złośliwą aktywnością – zastrzeżono również.

Jak zauważa raport, dla przeciążonego personelu IT w placówkach edukacji nie lada wyzwaniem będzie znalezienie sposobu na skuteczną ochronę zasobów w chmurze i monitorowanie środowiska informatycznego. Zdaniem firmy sztuczna inteligencja może pomóc zamknąć luki w Office 365 i Azure AD.

Artykuł Podejrzane operacje na Office 365. Hakerzy wracają do szkoły pochodzi z serwisu CRN.

]]>