Artykuł Przestępcy czekają na dogodny moment do ataku pochodzi z serwisu CRN.

]]>Jednak podatność może pozostawać niewykryta wewnątrz niektórych aplikacji i systemów. Prawdopodobnie pozostanie więc powszechnym celem cyberataków w kolejnych latach.

Dziurawa biblioteka Log4j była powszechnie wykorzystywana w usługach i aplikacjach dla przedsiębiorstw. Jak oceniano w grudniu ub.r., gdy problem wyszedł ja jaw, na atak zostało wystawionych setki milionów urządzeń.

Dyrektor amerykańskiej agencji ds. cyberbezpieczeństwa – CISA oceniła lukę Log4Shell, jako jedną z najpoważniejszych, jakie widziała w swojej 20-letniej karierze w branży.

Przestępcy mogą czekać nawet kilka miesięcy

„Przestępcy mogli zabezpieczyć sobie dostęp do sieci z wykorzystaniem tej luki, ale jeszcze nie przeszli do aktywnej fazy ataku i zainstalowania złośliwego oprogramowania, więc naruszenie nadal pozostaje niewykryte” – ostrzega Grzegorz Nocoń, inżynier systemowy w Sophosie.

Według niego hakerzy mogą czekać nawet kilka miesięcy, zanim użyją „furtki” do cyberataku. Jednak można ich uprzedzić.

„Jak najszybsze określenie, w których aplikacjach używana jest biblioteka zawierająca lukę i zaktualizowanie tego oprogramowania pozostaje kluczowe dla ochrony firm i użytkowników” – twierdzi ekspert.

Nie było tak źle, jak się obawiano

Liczba udanych ataków z pomocą tej podatności, była dotąd niższa niż się spodziewano, ale bezpośrednie zagrożenie masowymi incydentami minęło – podkreśla Sophos.

Najwięcej ataków odnotowano przed świętami, między 20 a 23 grudnia. W styczniu było ich znacznie mniej. Check Point ustalił, że w grudniu zostało zaatakowanych ponad 50 proc. firm w Polsce.

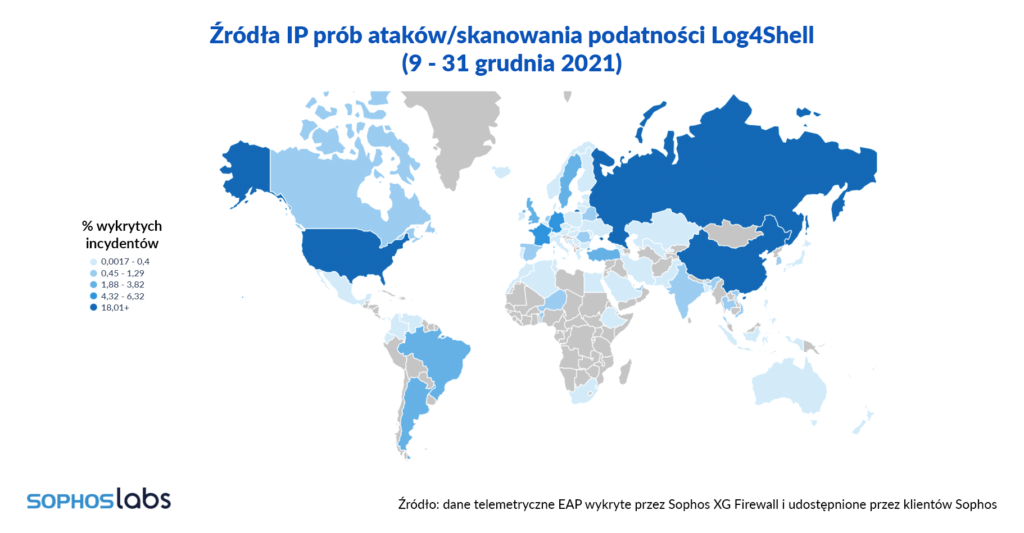

Od ujawnienia luki 9 grudnia do końca 2021 r. próby wykorzystania podatności były podejmowane przede wszystkim z adresów IP pochodzących z USA, Rosji i Chin.

„Znaczący udział Stanów Zjednoczonych czy Niemiec prawdopodobnie odzwierciedla rozwiniętą infrastrukturę centrów danych Amazona, Microsoftu czy Google’a, które się tam znajdują. Niekoniecznie musi istnieć związek między adresami IP, z których skanowano sieć w poszukiwaniu luki, a rzeczywistą lokalizacją osób podejmujących takie działania” – twierdzi Grzegorz Nocoń.

Artykuł Przestępcy czekają na dogodny moment do ataku pochodzi z serwisu CRN.

]]>Artykuł 53 proc. polskich firm zostało zaatakowanych poprzez lukę w Log4j pochodzi z serwisu CRN.

]]>Luka w Log4j, wykryta na początku grudnia br., nadal znajduje się w centrum zainteresowania cyberprzestępców. Zaatakowano poprzez nią dotąd 48 proc. firm na całym świecie, a w Polsce 53 proc. – według danych Check Point Research. Firma twierdzi, że jej systemy zablokowały ponad 4,3 mln prób wykorzystania podatności.

Jest wszędzie i łatwo ją wykorzystać

Luce CVE-2021-44228 przypisano najwyższy, dziesiąty poziom ryzyka m.in. za sprawą powszechności użycia pakietów Apache Log4j. To najpopularniejsza biblioteka logowania Java z ponad 400 tys. pobrań z na GitHubie. Korzysta z niej niezliczona ilość firm na całym świecie. Zagrożonych może być setki milionów urządzeń.

Ponadto wykorzystanie luki przez cyberprzestępców jest – zdaniem specjalistów – relatywnie proste i pozwala na przejęcie kontroli nad serwerami internetowymi, opartymi na Javie oraz na przeprowadzenie ataku zdalnego wykonania kodu.

Błąd spodobał się kopaczom

Zwykle napastnicy wykorzystują błąd w Log4j do pobrania trojana, który uruchamia pobranie pliku .exe, instalującego cryptominery, czyli programy do kopania kryptowalut.

Gdy cryptominer zostanie zainstalowany, zaczyna wykorzystywać zasoby komputerów w sieci do wydobywania kryptowaluty dla zysku atakujących. Wszystko to odbywa się bez wiedzy ofiar. Istotne funkcje i nazwy plików są zamaskowane, aby uniknąć wykrycia przez mechanizmy analizy statycznej podstawowych antywirusów.

Kto nie był dobrze chroniony, już został zhakowany

Hakerzy natychmiast po ujawnieniu luki ruszyli ze skanowaniem internetu. „Firmy, które nie miały wdrożonych zaawansowanych środki ochrony, prawdopodobnie zostały już przeskanowane przez cyberprzestępców” – uważa Lotem Finkelstein, szef działu wywiadu zagrożeń w Check Point Software.

Nawet 100 włamań na minutę

„To bez wątpienia jedna z najpoważniejszych luk internetowych w ostatnich latach. W pewnych momentach byliśmy świadkami przeszło 100 włamań związanych z luką Log4j na minutę” – mówi Lotem Finkelstein, szef działu wywiadu zagrożeń w Check Point Software.

Artykuł 53 proc. polskich firm zostało zaatakowanych poprzez lukę w Log4j pochodzi z serwisu CRN.

]]>Artykuł Koszmarny bilans luki Log4j. Polska trzecim najbardziej zagrożonym krajem na świecie pochodzi z serwisu CRN.

]]>Firmy i organizacje z całego kraju znalazły się w poważnym niebezpieczeństwie. Polska zajmuje trzecie miejsce na świecie pod względem częstotliwości prób wykorzystania do cyberataków luki Log4j, po Japonii i Stanach Zjednoczonych. – według danych Esetu.

Co najmniej połowa polskich firm zaatakowanych

Z kolei według danych Check Pointa już we wtorek – 14.12 (stan na godz. 22:00) aż 49 proc. polskich przedsiębiorstw i organizacji mogło doświadczyć ataku wykorzystującego Log4j. Do tego czasu odnotowano 1,3 mln prób ataków na podmioty z całego świata, a 46 proc. z nich było przeprowadzanych przez znane grupy hakerskie.

Odkryty błąd naraża serwery na całym świecie na ryzyko ich całkowitego przejęcia przez cyberprzestepców i oznacza zagrożenie przypuszczalnie dla setek milionów urządzeń na świecie.

Dziurawa biblioteka Log4j służy do zbierania logów z aplikacji. Jest powszechnie używana m.in. w usłudze Apple iCloud, usługach Amazona, na platformie Twittera czy w grach, jak np. Minecraft.

Luka Log4Shell uzyskała najwyższą notę, 10 punktów w skali CVSS (w skali od 0-10, wykorzystywany do określenia poziomów ważności wykrytych luk).

Atakują firmy i dostawców usług

Sytuacja w naszym kraju jest bardzo podobna do innych państw. Atakowane są organizacje i dostawcy usług, korzystający z rozwiązań wykorzystujących bibliotekę Apache Log4j.

Jak wyjaśnia Eset, wykorzystanie luki umożliwia hakerom zdalne wykonanie kodu poprzez przesłanie i uruchomienie go na atakowanym serwerze, a w konsekwencji przejęcie nad nim kontroli, co grozi infekcją maszyny złośliwym oprogramowaniem i paraliżem firmy.

Jeśli atakujący dostanie się do sieci lokalnej, to może wykorzystać nawet systemy wewnętrzne, które nie są podłączone do internetu. Haker nie potrzebuje fizycznego dostępu, aby uruchomić dowolny kod, który mógłby prowadzić do pełnej kontroli nad dotkniętymi nią systemami i kradzieży poufnych danych.

Jak ustalił Check Point, ataki wykorzystują zwykle lukę w Log4j do pobrania złośliwego trojana pozwalającego m.in. na wykorzystanie mocy obliczeniowych do kopania kryptowalut.

Gdy cryptominer zostanie zainstalowany, zaczyna wykorzystywać zasoby komputerów w sieci do wydobywania kryptowaluty dla zysku atakujących. Funkcje i nazwy plików są zamaskowane, aby uniknąć wykrycia przez mechanizmy analizy statycznej podstawowych antywirusów.

Jak się bronić

Eset zaleca administratorom systemów natychmiastowe sprawdzenie, czy uruchamiane przez nich aplikacje korzystają z biblioteki Log4j. Jeśli odnajdą taką aplikację w swoim systemie, biblioteka Log4j musi zostać natychmiast zaktualizowana do najwyższej wersji 2.16.0 (zagrożone podatnością są wszystkie wersje Log4j od 2.0 do 2.15.0 włącznie). Następnie należy dokładnie sprawdzić, czy system nie został już naruszony. Pomogą w tym narzędzia udostępnione w sieci.

Artykuł Koszmarny bilans luki Log4j. Polska trzecim najbardziej zagrożonym krajem na świecie pochodzi z serwisu CRN.

]]>Artykuł Branża wstrząśnięta luką Log4j. Setki milionów urządzeń zagrożonych pochodzi z serwisu CRN.

]]>Krytyczna luka w zabezpieczeniach ujawniona w zeszłym tygodniu w pakiecie logów Java Log4j wstrząsnęła branżą. Amerykańska rządowa agencja obawia się, że na atak hakerów jest wystawionych setki milionów urządzeń. To możliwe, biorąc pod uwagę, jak często ta biblioteka open source była wykorzystywana do tworzenia oprogramowania dla przedsiębiorstw.

„Ta luka jest jedną z najpoważniejszych, jakie widziałam w całej mojej karierze, jeśli nie najpoważniejszą” – stwierdziła w CNN Jen Easterly, dyrektor CISA (Cybersecurity and Infrastructure Security Agency). W branży jest od 20 lat.

Jak twierdzi amerykański CRN, aż 10 dużych dostawców technologii jest dotkniętych luką Log4j (Log4Shell).

Wrażliwy kod można znaleźć w produktach i usługach Cisco, IBM, VMware, AWS, Fortinet, Broadcom, a także ConnectWise, N-able, Okta i HCL – wskazuje CRN USA. Zdnet wymienia także produkty takich marek jak Microsoft Azure, Oracle, Red Hat, Splunk.

Produceci od kilku dni gorączkowo opracowują łatki i aktualizacje. Niektóre są już dostępne, ale na część trzeba będzie czekać być może nawet do początku 2022 r. Wydaje się to za długo, biorąc pod uwagę, z jaką szybkością działają cyberprzestępcy, co udowodnił niedawny eksperyment dotyczący usług chmurowych.

Było już setki tysięcy ataków (a to dopiero początek)

Tymczasem czas mija nieubłaganie. Już na początku grudnia br. eksperci ds. cyberbezpieczeństwa zaobserwowali zmasowaną akcję skanowania w poszukiwaniu luki Log4j. Tylko w ciągu kilku ostatnich dni ataki stwierdzono już w ponad 40 proc. polskich firm – według Check Point.

Sophos wykrył na świecie setki tysięcy prób ataków wykorzystujących tę podatność, m.in. z pomocą programów do „kopania” kryptowalut.

Według badaczy cyberprzestępcy będą w najbliższych tygodniach intensyfikowali działania i wykorzystywali błąd m.in. do ataków ransomware.

Nie ma jednej poprawki

Co gorsza, jak zauważają eksperci, nie da się zmontować jednej uniwersalnej poprawki dla feralnego błędu.

„Powszechne wykorzystanie biblioteki Log4j w usługach i aplikacjach sprawia, że luka Log4Shell jest wyjątkowo trudna do wykrycia i załatania” – stwierdza Sophos.

Log4Shell dotyczy oprogramowania, które jest wykorzystywane przez wiele rozwiązań i produktów. Może więc

być obecna w wielu miejscach firmowych sieci i systemów.

Przedsiębiorstwa muszą więc trzymać rękę na pulsie i reagować na zmiany wprowadzane przez dostawców używanego przez nich oprogramowania.

Giganci łatają na potęgę

Np. w przypadku Cisco błąd Log4j dotyczy 35 narzędzi wykorzystywanych w różnych produktach, przede wszystkim w UCC oraz w zarządzaniu i udostępnianiu sieci. Obecnie już wdrożono kilka poprawek, w drodze są kolejne. W usługach chmurowych załatano 7 narzędzi, 5 jeszcze czeka na aktualizacje.

Luka może umożliwić zdalne wykonanie kodu w prawie 40 produktach VMware (wiele należy do linii Tanzu, vRealize, Spring Cloud, Carbon Black). Firma wprowadziła obejście dla większości zagrożonych produktów, a poprawka jest jak dotąd dostępna dla około jednej trzeciej.

W IBM dziurawa biblioteka została wykorzystana w IBM Watson Explorer oraz przez serwer WebSphere Application Server. Producent apeluje o jak najszybsze ściągnięcie aktualizacji i poprawek.

AWS m.in. poinformował, że zajmuje się luką Log4j w przypadku wszelkich usług, które wykorzystują kod open source, albo dostarczają go klientom w ramach swoich usług. Apeluje do klientów zarządzających środowiskami zawierającymi Log4j o aktualizacje do najnowszej wersji. Aktualizacje dla AWS Greengrass mają być dostępne w piątek.

Klastry AWS EMR uruchomione w EMR 5 i EMR 6 obejmują platformy open source, takie jak Apache Hive, Flink, HUDI, Presto i Trino, które wykorzystują podatne na ataki wersje Log4j. Tutaj firma także pracuje nad poprawkami.

Błąd Log4j dotyczy dwunastu produktów Fortinetu, poprawiono dotąd trzy.

Także Broadcom ustalił, że niektóre lub wszystkie wersje zaawansowanego uwierzytelniania CA, ujednoliconego zarządzania dostępem Symantec SiteMinder i produktów VIP Authentication Hub są narażone poprzez Log4Shell.

Artykuł Branża wstrząśnięta luką Log4j. Setki milionów urządzeń zagrożonych pochodzi z serwisu CRN.

]]>