Artykuł Wydatki na cyberbezpieczeństwo wzrosną o ponad 100 mld dol. w 5 lat pochodzi z serwisu CRN.

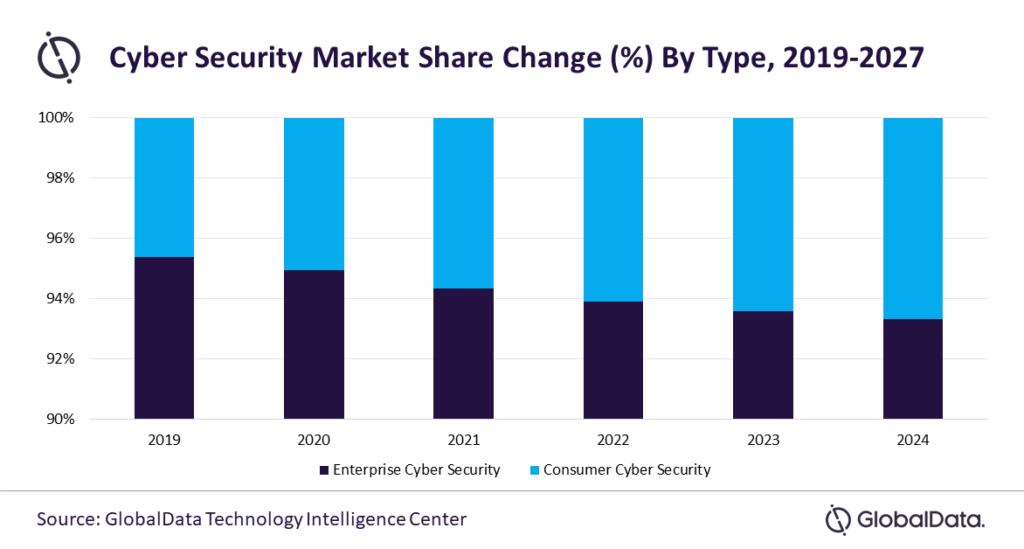

]]>Globalne przychody z cyberbezpieczeństwa zwiększą się z 220 mld dol. w 2021 r. do 334 mld dol. w 2026 r. – prognozuje GlobalData. Na taką masę środków przełoży się na pierwszy rzut oka skromny wzrost – przeciętnie 8,7 proc. rocznie.

Coraz większym wydatkom będzie sprzyjał gwałtowny wzrost liczby i zaawansowania cyberataków, pojawienie się dużej liczby połączonych urządzeń i związanych z nimi zagrożeń oraz priorytetowe traktowanie ochrony cyfrowej w organizacjach, jak i przez konsumentów.

Cyberbezpieczeństwo przedsiębiorstw będzie rzecz jasna dominować pod względem zapotrzebowania na rynku (ponad 90 proc. udziału w przychodach w 2021 r.).

Szefów firm powinno najbardziej niepokoić ransomware.

„Cyberbezpieczeństwo powinno być na czele wszystkich strategii transformacji cyfrowej. Brak koncentracji na nim może oznaczać poważne reperkusje w postaci przyspieszonych ataków ransomware” – uważa Madhumita Chaudhary, Practice Head w GlobalData.

Artykuł Wydatki na cyberbezpieczeństwo wzrosną o ponad 100 mld dol. w 5 lat pochodzi z serwisu CRN.

]]>Artykuł Atak na serwer poczty w Wilk Elektronik pochodzi z serwisu CRN.

]]>Wilk Elektronik poinformował kontrahentów o incydencie bezpieczeństwa związanego z atakiem na serwer poczty. „Istnieje pewne prawdopodobieństwo, że nieustaleni dotąd sprawcy mogli wejść w posiadanie prowadzonej z Państwem korespondencji elektronicznej. Korespondencja ta może być wykorzystana do budowania fałszywych wiadomości” – informuje producent pamięci Goodram.

Firma ostrzega przed ryzykiem phishingu: fałszywe wiadomości mogą być podpisane imieniem i nazwiskiem pracownika, zawierać treść wcześniejszej korespondencji i zachęcać do kliknięcia w link kierujący do strony ze złośliwym oprogramowaniem.

Jak wyjaśnia producent, poza uzgodnionymi z adresatami przypadkami, pracownicy firmy nie wysyłają wiadomości z linkami, plikami exe bądź zaszyfrowanymi załącznikami, a wiadomości przesyłane przez Wilk Elektronik zawsze pochodzą z domeny goodram.com.

Spółka informuje, że o zdarzeniu powiadomiony został Prezes Urzędu Ochrony Danych Osobowych.

Jak poinformowała naszą redakcję Dominika Howaniec-Łomińska, główny specjalista ds. prawnych w Wilk Elektronik, atak dotyczył serwera pocztowego i objął tylko korespondencję mailową. Nie stwierdzono innych naruszeń. Atak był spowodowany wirusem, który został wykryty i usunięty.

Jednocześnie spółka ze względów bezpieczeństwa nie ujawnia, ilu kontrahentów dotyczył incydent (dane te zostały przekazne UODO).

Artykuł Atak na serwer poczty w Wilk Elektronik pochodzi z serwisu CRN.

]]>Artykuł Nowy sposób ataku na użytkowników Allegro pochodzi z serwisu CRN.

]]>Zagrożenie może ujść uwadze użykownika, bo atak zaczyna się od wystawienia rzeczywistej oferty sprzedaży na portalu Allegro Lokalnie. Następnie napastnik po nawiązaniu kontaktu z potencjalną ofiarą, pod pretekstem konieczności wysyłki, przesyła jej swój link do fałszywej już oferty.

Ofiara jest prowadzona przez całą serię podrobionych stron – od samej oferty, poprzez panel logowania, panel płatności, na jej potwierdzeniu w aplikacji mobilnej kończąc. W ten sposób atakujący może pozyskać zarówno dane logowania do portalu Allegro, jak i wyłudzić pieniądze – stwierdził zespół CERT Polska.

Adres, pod którym wykryto phishing, przypomina autentyczny adres platformy Allegro Lokalnie.

Jest jednak istotna różnica, którą wszkaże łatwo przeoczyć. Otóż podkreślona w tym fragmencie adresu URL litera na pierwszy rzut oka może wyglądać na „l”, ale w rzeczywistości jest to jednak znak specjalny Unicode – wyjaśnia CERT.

Według danych CERT Polska w minionym roku gwałtownie wzrosła liczba ataków phishingowych w polskiej sieci. W 2021 r. było ich o prawie 200 proc. więcej niż w 2020 r. Phishing to ponad 75 proc. wykrytych przez CERT incydentów bezpieczeństwa.

Artykuł Nowy sposób ataku na użytkowników Allegro pochodzi z serwisu CRN.

]]>Artykuł Cyberprzestępcy nawet 50 dni hulają w firmowych sieciach pochodzi z serwisu CRN.

]]>Średni czas po którym wykryto obecność cyberprzestępców w firmowej infrastrukturze IT, wydłużył się o 36 proc. – z 11 dni w 2020 r. do 15 dni w 2021 r. – według danych Sophosa.

Zazwyczaj zostają oni zauważeni dopiero wtedy, gdy ransomware, którym zainfekowany jest system, zacznie działać. Ten rodzaj ataku stanowił aż 73 proc. wszystkich analizowanych przypadków.

Mała firma, wielkie kłopoty

Według Sophos cyberprzestępcy dłużej przebywają w infrastrukturze IT mniejszych firm. W przypadku przedsiębiorstw liczących do 250 pracowników – nawet 51 dni, a w podmiotach zatrudniających od 3 do 5 tys. osób – średnio 20 dni.

„Cyberprzestępcy uważają zasoby dużych firm za cenniejsze. Mają więc większą motywację, aby włamać się do ich systemów, chociaż ryzykują, że ich działalność zostanie szybko wykryta. Natomiast małe przedsiębiorstwa nie są aż tak atrakcyjnym celem, ale ich ochrona przeważnie jest słabsza” – wyjaśnia Grzegorz Nocoń, inżynier systemowy Sophosa.

Badanie wskazało też, że ten sam cel może być atakowany przez kilka różnych grup jednocześnie. Dlatego cyberprzestępcy muszą działać szybciej niż dotychczas, aby wyprzedzić konkurencję.

Obfite żniwo (dla przestępców) luk w Microsoft Exchange

Według raportu cyberprzestępcy wykorzystali w blisko połowie badanych w 2021 r. przypadków niezałatane luki w oprogramowaniu, takie jak ProxyShell i ProxyLogon w serwerach poczty Microsoft Exchange. Dla porównania, tylko co dwudziesty atak nastąpił w wyniku złamanych bądź nielegalnie pozyskanych danych uwierzytelniających.

Ustalono, że są grupy nazwane IAB (Initial Access Brokers), zajmujące się wyłącznie pozyskiwaniem danych dostępowych do systemów firm, a następnie odsprzedawaniem ich innym przestępcom, np. udostępniającym ataki ransomware jako usługę. Wraz ze wzrostem aktywności takich grup rośnie trudność wykrywania ataków. IAB wykorzystują słabe punkty zabezpieczeń, szczególnie nowo wykryte luki w popularnych aplikacjach.

Nie zawsze udaje się ustalić, którędy atakujący uzyskali dostęp do danych. Dlatego specjaliści do spraw cyberbezpieczeństwa powinni zachować czujność i na bieżąco łatać luki, zwłaszcza w powszechnie używanym oprogramowaniu. Nie mniej istotne jest zabezpieczanie usług zdalnego dostępu.

„Czerwoną lampkę powinny zapalić wszelkie aktywności czy narzędzia, nawet jeśli są legalne, których działalność zaobserwowano w nieoczekiwanym miejscu lub czasie” – przypomina Grzegorz Nocoń.

————————

Raport Sophos Active Adversary Playbook 2022 został opracowany na podstawie 144 incydentów z 2021 roku w firmach różnej wielkości w kilkunastu krajach na całym świecie.

Artykuł Cyberprzestępcy nawet 50 dni hulają w firmowych sieciach pochodzi z serwisu CRN.

]]>Artykuł Włamywali się do firmowej poczty. Wyłudzili 1,7 mln zł pochodzi z serwisu CRN.

]]>Do warszawskiego sądu okręgowego trafił akt oskarżenia przeciwko 3 osobom, które według śledczych wyłudziły 1,7 mln zł. Są to obywatele Pakistanu, Indii i Bangladeszu. Grupa przestępcza działała m.in. na terenie Warszawy, Gdańska, Krakowa, Katowic, Będzina oraz poza Polską. W jej skład według prokuratury wchodziło co najmniej 20 osób. Wobec 17 prowadzone jest odrębne postępowanie karne.

Zmieniali konta kontrahentów na swoje

Według śledczych mechanizm działania grupy był następujący: włamywano się do poczty e-mail, modyfikując treść korespondencji do kontrahentów, zawierającej faktury VAT. Zmieniano numer rachunku bankowego, na który miała trafić zapłata. W ten sposób pieniądze wpływały na konta założone na „słupy”, a następnie niezwłocznie były przelewane na inne rachunki bankowe lub wypłacane w bankomatach. Dalej transferowano je na konta zagraniczne. Kolejną metodą ukrywania pieniędzy była ich wymiana na waluty obce i kryptowaluty.

Jak ustaliła rzeszowska prokuratura, sprawcy działali od listopada 2016 r. do czerwca 2020 r. W tym czasie stwierdzono 45 oszustw na sumę ponad 1,7 mln zł.

Międzynarodówka „słupów”

Podstawione osoby, na które zakładano konta w bankach w Polsce, ściągano m.in. Indii, Bangladeszu, Pakistanu i Rumunii. Po załatwieniu sprawy (zanim założyli rachunek, organizowano im zameldowanie w Polsce i numer PESEL), ci ludzie wyjeżdżali z kraju.

Podejrzani siedzą w areszcie tymczasowym. W zależności od zarzucanych im czynów grozi im 8 – 10 lat. Wśród zarzutów jest udział w zorganizowanej grupie przestępczej, wprowadzenie w błąd w celu osiągnięcia korzyści majątkowych i pranie pieniędzy.

Artykuł Włamywali się do firmowej poczty. Wyłudzili 1,7 mln zł pochodzi z serwisu CRN.

]]>Artykuł Ataki na Microsoft Azure DevOps, Nvidię, Samsunga, Okta pochodzi z serwisu CRN.

]]>Grupa hakerów o nazwie Lapsus$ mogła włamać się do wewnętrznych repozytoriów kodu źródłowego Microsoft Azure DevOps – wynika z nieoficjalnych informacji. „Prowadzimy dochodzenie” – poinformował amerykańskiego CRN-a rzecznik Microsoftu.

W popularnym w Rosji komunikatorze Telegram Lapsus$ miał opublikować zdjęcia wewnętrznych repozytoriów kodu źródłowego, jaki miał pochodzić z serwera Microsoftu. Zdawały się one wskazywać na dostęp do projektów związanych z Bingiem i Cortaną. Niespodziewanie jednak zrzuty zniknęły z konta, a hakerzy zapowiedzieli, że zostaną ponownie opublikowane później.

Microsoft: obejrzenie kodu źródłowego przez napastników nie zwiększa ryzyka

W 2020 r. w związku z głośnym atakiem na SolarWinds Orion, Microsoft twierdził, że hakerzy uzyskujący dostęp do kodu źródłowego nie powodują tylko z tego powodu większego zagrożenia bezpieczeństwa usług lub danych klientów.

„Nie polegamy na tajności kodu źródłowego w celu zapewnienia bezpieczeństwa produktów. Nasze modele zagrożeń zakładają, że atakujący mają wiedzę o kodzie źródłowym. Tak więc jego przeglądanie nie jest związane z podwyższeniem ryzyka” – uspokajał koncern z Redmond.

Duzi gracze na celowniku

Lapsus$ to stosunkowa nowa grupa posługująca się ramsomware. W tym roku miała już zaatakować Nvidię, Samsunga i inne duże firmy. Przypisuje się jej również włamanie na stronę brazylijskiego ministerstwa zdrowia w końcu ub.r.

Nvidia: działamy bez problemów

Według medialnych doniesień Lapsus$ miał zażądać od Nvidii okupu. Koncern twierdzi, że prowadzi działalność bez zakłóceń. Cyberprzestępcy mieli uzyskać poświadczenia sieciowe firmy, możliwość uwierzytelniania dwuskładnikowego i dostęp do sieci Nvidii.

Samsung: wyciekło 190 GB danych

Samsung przyznał natomiast dla CRN USA, że doszło do „naruszenia bezpieczeństwa związanego z pewnymi wewnętrznymi danymi firmy” obejmującymi 190 GB poufnych rekordów. Lapsus$ utrzymuje, że wyciekł kod źródłowy zaufanych apletów, algorytmy do operacji odblokowania biometrycznego, kod źródłowy bootloadera dla nowych urządzeń Samsunga i kody uwierzytelniające.

Nowy cel: Okta

Lapsus$ w tym tygodniu ogłosił, że wykradł dane klientów Okta, amerykańskiej firmy specjalizującej się w bezpieczeństwie tożsamości. Na Telegramie pojawiły zrzuty z „łupem”.

Okta zapewnia, że hakerzy nie uzyskali dostępu ani nie ukradli żadnych baz danych. Twierdzi, że próbę włamania wykryto w końcu stycznia br. na konto inżyniera zewnętrznej firmy obsługującej klientów. „Sprawa została zbadana i zamknięta przez podwykonawcę” – twierdzi CEO Okta. Z kolei jeden z niezależnych badaczy bezpieczeństwa stwierdził dla Reutera, że jego zdaniem zrzuty ekranu dotyczące Okta upublicznione przez hakerów wyglądają wiarygodnie.

Artykuł Ataki na Microsoft Azure DevOps, Nvidię, Samsunga, Okta pochodzi z serwisu CRN.

]]>Artykuł Ukraina mobilizuje hakerów do walki z Rosją pochodzi z serwisu CRN.

]]>Ukraińskie władze zamierzają wzmocnić cybernetyczny front wojny i zaangażować do walki hakerów. Apel o zgłaszanie się ochotników wystosowała jedna z firm IT, powołując się na ministerstwo obrony. Podano też ścieżkę zgłoszeń. Hakerzy, którzy odpowiedzą na apel, mają zająć się ochroną infrastruktury krytycznej kraju, wywiadem, a także nękać wroga – wynika z informacji.

Anonymous na cyberwojnie z Rosją

W minionym tygodniu grupa hakerska Anonymous oznajmiła, że wypowiada wojnę cybernetyczną rosyjskiemu rządowi. Twierdzi, że to jej dziełem są niedawne ataki na kilku rosyjskich ISP, stronę Gazpromu, serwisy rządowe Rosji i Białorusi, na państwową telewizję, oraz kradzież maili z fabryki broni na Białorusi. Anonymous utrzymuje również, że włamała się na częstotliwości radiowe używane przez rosyjskie oddziały.

Grupa szykuje jednak coś więcej dla reżimu Putina.

„Wkrótce odczujecie gniew hakerów z całego świata. Wielu z nich przeprowadzi atak z waszego kraju” – zapowiada Anonymus. Grozi przejęciem kluczowych systemów infrastruktury i ujawnieniem tajemnic.

Artykuł Ukraina mobilizuje hakerów do walki z Rosją pochodzi z serwisu CRN.

]]>Artykuł Tylko 6 proc. polskich firm zatrudnia osobę od bezpieczeństwa pochodzi z serwisu CRN.

]]>Zaledwie 6,1 proc. polskich firm zatrudnia osobę odpowiedzialną za zabezpieczenie sieci i bezpieczeństwo danych w firmie – według badania Urzędu Komunikacji Elektronicznej.

Podstawową cyberochroną krajowych biznesów są antywirusy. Mianowicie 61,5 proc. polskich firm korzysta z programów antywirusowych, anty spyware lub innych tego typu. Podobny odsetek (61,2 proc.) zapewnia, że używa aktualnego oprogramowania.

Jednak jedynie 27,7 proc. przedsiębiorców deklaruje, że stosuje rozwiązania zwiększające poziom prywatności sieci. Najczęściej wskazywali w tym kontekście, co nie zaskakuje, oprogramowanie antywirusowe (52,6 proc.).

Sporo mniej ankietowanych używa menedżera haseł (37,8 proc.) i dwustopniowego logowania (30,2 proc.).

Tylko 18 proc. stosuje VPN

O szyfrowaniu wiadomości i połączeń pamięta nieco ponad 25 proc., a 18,5 proc. w czasach powszechnej pracy zdalnej stosuje VPN.

Najmniej popularna jest sieć proxy i wirtualna, jak Tor (16,2 proc.).

Przedsiębiorcy są pewni, że zagrożenia ich omijają

Co ciekawe, przedsiębiorcy pytani o to, czy ich firma padła ofiarą nadużyć związanych z wykorzystaniem udostępnionych przez firmę danych, w ponad 96 proc. odpowiedzieli „nigdy”.

Zaledwie 1 proc. ankietowanych przyznało, że w ciągu ostatniego roku spotkało się z próbą wyłudzenia danych, które zresztą dotyczyły częściej klientów niż pracowników.

———–

Dane zawiera raport UKE „Badanie opinii publicznej w zakresie funkcjonowania rynku usług telekomunikacyjnych oraz preferencji konsumentów”. Wśród respondentów instytucjonalnych pytano głównie mikro przedsiębiorstwa (54 proc. respondentów) i JDG (12 proc.).

Artykuł Tylko 6 proc. polskich firm zatrudnia osobę od bezpieczeństwa pochodzi z serwisu CRN.

]]>Artykuł Alarm w polskiej cyberprzestrzeni pochodzi z serwisu CRN.

]]>Premier wprowadził pierwszy stopień alarmowy ALFA-CRP, dotyczący cyberprzestrzeni na obszarze całego kraju.

Alarm obowiązuje od niedzieli 5 grudnia 2021 r. (od godz. 23:59) do piątku 10 grudnia 2021 r. (do godziny 23:59).

Jego wprowadzenie to sygnał do zachowania szczególnej czujności dla służb odpowiedzialnych za bezpieczeństwo i całej administracji publicznej.

Stopnie alarmowe CRP dotyczą zagrożenia w cyberprzestrzeni. Jest ich cztery, a ALFA-CRP jest najniższym.

Władze tłumaczą, że wprowadzenie stopnia alarmowego ma charakter prewencyjny. Jak twierdzą, jest związane z organizacją Szczytu Cyfrowego ONZ – IGF 2021, który odbywa się w Katowicach.

Czas wzmożonej czujności

ALFA-CRP oznacza, że administracja jest zobowiązana do prowadzenia wzmożonego monitoringu bezpieczeństwa systemów teleinformatycznych. Instytucje publiczne będą m.in. monitorować i weryfikować, czy nie doszło do naruszenia bezpieczeństwa komunikacji elektronicznej.

„Wszelkie niepokojące i nietypowe sytuacje oraz zagrożenia powinny być zgłaszane policji za pośrednictwem numeru telefonu 112” – apelują władze.

Stopnie alarmowe przewiduje ustawa z 2016 r. o działaniach antyterrorystycznych.

Hakerzy ze wschodu w natarciu

W minionym miesiącu amerykańska firma Mandiant podała, że hakerzy – według jej ustaleń – powiązani z władzami Białorusi, prowadzą kampanię cyberataków i dezinformacji w krajach regionu pod kryptonimem Ghostwriter. Przypuszczalnie to ta grupa stoi za włamaniem do skrzynki e-mail szefa KPRM Michała Dworczyka.

Wyciek wykryto w czerwcu br., gdy w sieci pojawiła się wykradziona korespondencja, a sprawa nie cichnie, gdyż wypływają kolejne e-maile, mające pochodzić z skrzynki szefa KPRM.

Artykuł Alarm w polskiej cyberprzestrzeni pochodzi z serwisu CRN.

]]>Artykuł Ile kosztuje atak hakerski pochodzi z serwisu CRN.

]]>„Wynajęcie” hakera do przeprowadzenia ataku to koszt zaledwie 250 dol. – takie stawki ustalił Atlas VPN na podstawie analizy darknetu i danych Microsoftu.

Koszt ataku typu spear phishing, czyli ukierunkowanego na określony cel, mieści się w widełkach 100 – 1000 dol.

Wydatek na atak, który może spowodować poważne straty, poczynając od skorzystania z taniego zestawu ransomware, po możliwość uderzenia z pomocą wyrafinowanych zagrożeń, mieści się w przedziale 66 – 500 dol.

W przypadku ataku DoS (Denial of Service) przeciętny koszt to ok. 312 dol.

Za ok. 1 dol. schodzą w darknecie pakiety po 1 tys. skradzionych loginów i haseł.

Według ekspertów cyberprzestępcy współpracują ze sobą, aby obniżyć koszty własne.

Co gorsza, do atakowania firm czy użytkowników domowych nie są już potrzebne zaawansowane umiejętności programistyczne, bo po ciemnej stronie sieci można kupić kody złośliwego software’u.

Windows głównym celem

Według ostatnich danych Atlas VPN najczęstszym celem cyberprzestępców pozostaje system Windows. W ciągu roku, licząc do 23 listopada, liczba zagrożeń wzrosła o 18 proc., a nowych szkodników przybyło aż 107,3 mln.

Jak stwierdzono, ostatnio cyberprzestępcy angażują więcej zasobów niż kiedykolwiek, aby tworzyć nowe zagrożenia na Windows. Codziennie przybywa średnio aż 328 tys. nowych szkodników.

Artykuł Ile kosztuje atak hakerski pochodzi z serwisu CRN.

]]>