Artykuł Wallix ułatwia zapewnienie zgodności z Dyrektywą NIS pochodzi z serwisu CRN.

]]>Przez długie lata technologie IT i OT były w przemyśle ściśle rozdzielone. Jednak wskutek konwergencji IT/OT systemy przemysłowe z ich specyficznymi protokołami komunikacyjnymi nie są już odizolowane – poprzez wprowadzenie technologii cyfrowych przemysł staje się coraz bardziej połączony z „resztą świata”. W efekcie jest również coraz bardziej narażony na cyberzagrożenia. W rzeczywistości staje się jednym z najczęściej atakowanych sektorów gospodarki. Dlatego, aby uniknąć konsekwencji potencjalnie katastrofalnego ataku, absolutną koniecznością w ochronie dostępu do danych, systemów i urządzeń przemysłowych mających wpływ na właściwe działanie kluczowej infrastruktury, jest zagwarantowanie jej cyberbezpieczeństwa.

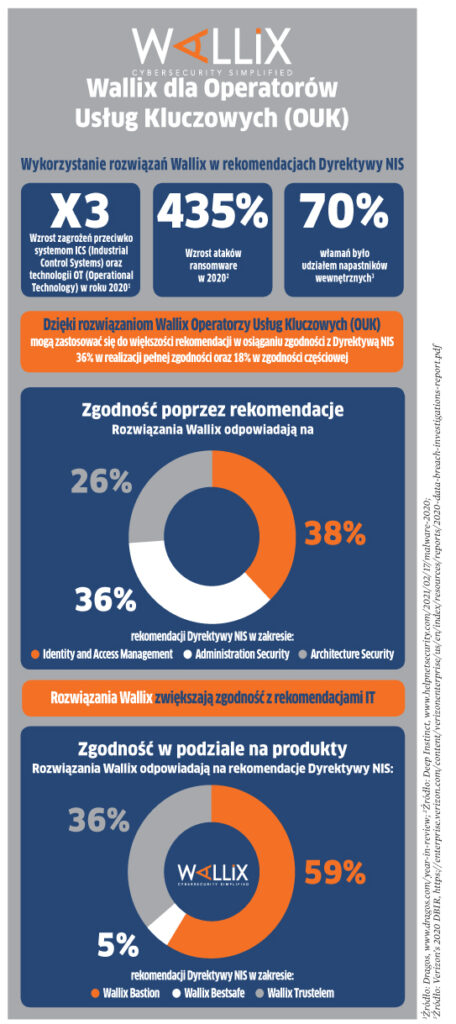

Nic dziwnego, że rosnąca liczba ataków i zagrożeń dla systemów informatycznych prywatnych firm i organizacji publicznych określanych jako Operatorzy Usług Kluczowych skłoniła Unię Europejską do wydania dla nich rekomendacji dotyczących standardów bezpieczeństwa – w formie Dyrektywy NIS. Wśród nich znajdują się: kontrola kont administratorów, uwierzytelnianie czy zarządzanie prawami dostępu.

Rozwiązania Wallix zabezpieczają nie tylko tożsamość IT i dostęp, ale także chronią architekturę systemów automatyki przemysłowej i sterowania (IACS), oferując scentralizowaną kontrolę połączeń z wewnątrz i zewnątrz oraz udostępniając skuteczne narzędzia śledzenia oraz audytu w ramach utrzymania i administracji. Oprogramowanie WALLIX przeznaczone dla stacji końcowych pozwala na tzw. utwardzenie systemu operacyjnego i pełną kontrolę przywilejów dla aplikacji, procesów czy użytkowników. Ma to szczególe zastosowanie w przypadku systemów operacyjnych z rodziny Microsoft Windows, dla których przestano publikować poprawki. W efekcie rozwiązania Wallix umożliwiają Operatorom Usług Kluczowych zapewnianie zgodności i ochrony krytycznej infrastruktury.

Deprecated: Creation of dynamic property Timber\Post::$_edit_lock is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_thumbnail_id is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_edit_last is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_primary_category is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_focuskw is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_linkdex is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_content_score is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_estimated-reading-time-minutes is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$galeria is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_galeria is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_wp_page_template is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_wp_page_template is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_edit_lock is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_thumbnail_id is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_edit_last is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_primary_category is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_focuskw is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_linkdex is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_content_score is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_yoast_wpseo_estimated-reading-time-minutes is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$galeria is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_galeria is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_wp_page_template is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_wp_page_template is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$obrazek_wyrozniajacy is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$_author is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_views_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Post::$status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Return type of Twig\Node\Node::count() should either be compatible with Countable::count(): int, or the #[\ReturnTypeWillChange] attribute should be used to temporarily suppress the notice in /home/sarotaq/crn/wp-content/plugins/timber-library/vendor/twig/twig/src/Node/Node.php on line 213

Deprecated: Return type of Twig\Node\Node::getIterator() should either be compatible with IteratorAggregate::getIterator(): Traversable, or the #[\ReturnTypeWillChange] attribute should be used to temporarily suppress the notice in /home/sarotaq/crn/wp-content/plugins/timber-library/vendor/twig/twig/src/Node/Node.php on line 221

Dowiedz się, w jaki sposób pakiet rozwiązań zabezpieczających Wallix współgra z rekomendacjami NIS i jak Wallix może pomóc w zapewnieniu zgodności z dyrektywą!

Informacji udziela:

- Paweł Rybczyk, Territory Manager CEE & CIS, Wallix, prybczyk@wallix.com

Artykuł Wallix ułatwia zapewnienie zgodności z Dyrektywą NIS pochodzi z serwisu CRN.

]]>Artykuł Dyrektywa NIS i jej skutki pochodzi z serwisu CRN.

]]>O przynależności do operatorów usług kluczowych firma dowiaduje się z odgórnej decyzji administracyjnej. Druga grupa (dostawców usług cyfrowych) obejmuje internetowe platformy handlowe, dostawców usług przetwarzania w chmurze i wyszukiwarki internetowe. Spod dyrektywy wyłączone są natomiast firmy telekomunikacyjne. Spać spokojnie mogą też mikro- i mali przedsiębiorcy.

Cyfrowy czy nie?

W myśl przepisów usługodawca sam decyduje, czy należy do którejś z wymienionych wcześniej podgrup. To zresztą kwestia nie zawsze łatwa do ustalenia, na co zwrócił uwagę prawnik Krzysztof Wojdyło (podczas spotkania dla przedsiębiorców zorganizowanego przez kancelarię Wardyński i Wspólnicy oraz firmę doradczo-analityczną Audytel). Według specjalisty zwłaszcza internetowe platformy handlowe okazują się kategorią nie tak jednoznaczną, jak zapewne chciał prawodawca. Prawdopodobnie jego intencją nie było obejmowanie tą regulacją np. sklepów internetowych, a raczej podmioty, które tworzą platformy cyfrowe umożliwiające zawieranie umów pomiędzy stronami trzecimi. Podanie przykładu takiej platformy nie nastręczy trudności nikomu w dobie gospodarki cyfrowej. Pytanie jednak, czy w definicję internetowych platform cyfrowych wpisują się te crowdfundingowe, de facto też umożliwiające zwieranie stosunku prawnego pomiędzy osobami trzecimi.

Zdaniem Krzysztofa Wojdyło realne dylematy powstają też, gdy mowa o usługach przetwarzania danych w chmurze, bo choć z jednej strony można wprost wskazać podmioty, które będzie obejmować ta definicja, to z drugiej wątpliwości pojawiają się np. w przypadku dostawców gier sieciowych. Dlatego – jak zalecał prawnik – podmioty, które intuicyjnie czują, że definicje zawarte w kategorii dostawców usług cyfrowych mogą dotyczyć ich działalności, powinny wnikliwie przyjrzeć się nowym regulacjom.

Miernik należytej staranności

Wiele firm, które mogłyby nie być pewne swojego statusu, wybawia z kłopotów przynależność do kategorii mikro- i małych przedsiębiorców. Niemniej wszyscy przedsiębiorcy powinni postrzegać NIS w dużo szerszej perspektywie. Mimo że ustawa formalnie dotyczy tylko dwóch kategorii podmiotów, specjaliści uważają, iż potencjalnie będzie miała znaczenie dla niemal każdej firmy na rynku. Dlaczego? Ponieważ, jak zauważa Krzysztof Wojdyło, jest to pierwsze prawo, które wyznacza standardy postępowania w przedsiębiorstwach w kontekście cyberbezpieczeństwa. Standardy, które podczas rozpraw sądowych mają szansę stać się miernikiem należytej staranności i mogą być wykorzystywane przez sędziów do oceny działań podejmowanych przez przedsiębiorstwa w celu zabezpieczenia się przed cyberincydentami. Tego bardzo brakowało, bo choć nie wszystkie firmy podlegają ustawie NIS, to RODO już tak. A w przepisach RODO wymogi dotyczące bezpieczeństwa są sformułowane bardzo ogólnie. Dlatego również na gruncie rozporządzenia o ochronie danych osobowych będą miały miejsce próby sięgania do standardów z regulacji NIS. Błędem więc byłoby zlekceważenie wpływu tej ustawy na orzecznictwo w przyszłości.

Nie tylko NIS

Tymczasem firmy podlegające bezpośrednio ustawie NIS stają przed problemem zarządzania cyberincydentami, który może się okazać bardzo złożony. Owa złożoność będzie wynikała m.in. z tego, że na rynku przybywa przedsiębiorstw, które w razie kłopotów muszą uwzględniać kilka reżimów zarządzania incydentami, zawartych w jeszcze innych (oprócz NIS) aktach. Jest to więc spore wyzwanie pod względem technologicznym, organizacyjnym i prawnym.

Na zaraportowanie o cyberincydencie w ustawie NIS przewidziano 24 godziny. O tym, jak krótki to czas, biorąc pod uwagę realia działania coraz większej liczby przedsiębiorstw, dowodzi opis hipotetycznej sytuacji, skupiającej jak w soczewce wydarzenia, z którymi organizatorzy wspomnianego spotkania mieli do czynienia w ramach obsługi swoich klientów. Jej bohaterem uczynili spółkę oferującą internetową platformę handlową, z której korzystają konsumenci i przedsiębiorcy. W ramach platformy świadczone są regulowane usługi płatnicze. Spółka należy do międzynarodowej grupy i jest notowana na giełdzie. To powoduje, że w sytuacji cyberataku będzie musiała zarządzać incydentem, biorąc pod uwagę minimum cztery akty prawne: oprócz NIS również RODO, a także PSD2 (wymaga, aby dostawcy usług płatniczych powiadamiali właściwe organy nadzorcze o poważnych incydentach operacyjnych lub incydentach związanych z bezpieczeństwem) i MAR (ustanawia wspólne ramy regulacyjne dotyczące rynków finansowych).

Samo wykrycie i analiza, dzięki której ustalono, że spółka (a dokładnie firma dostarczająca rozwiązania płatnicze na jej platformę) padła ofiarą cyberataku, zajęły przedsiębiorstwu dużo więcej godzin niż 24 przewidziane w dyrektywie NIS.

Sprawa zaczęła się od reklamacji klienta skarżącego się na daremne próby zrealizowania cyfrowej transakcji. Potraktowana została standardowo: po wysłaniu maila do skarżącego się reklamacja czekała na rozpatrzenie przez pracownika odpowiedniego działu. Jednak, gdy podobnych reklamacji zaczęło przybywać, na przeszkodzie szybkiemu działaniu stanęła m.in. konieczność przekazania problemu na wyższy szczebel w spółce. To jednak nie od razu się powiodło, przez nieobecność osób, od których zależała decyzja, jak dalej postępować – były na szkoleniach. Kolejną przeszkodą okazał się weekend, który wstrzymał jakiekolwiek działania ze strony spółki w sprawie reklamacji.

Rozpoznanie, że kłopoty klientów końcowych (reklamacje od nich można było ostatecznie liczyć w tysiącach) nie są przyczyną technicznej usterki, ale ataku hakerskiego, nastąpiło po 120 godzinach, kiedy sprawa dotarła już na szczebel holdingu. W wyniku ataku hakerzy przekierowali transakcje na własne rachunki i weszli w posiadanie danych osobowych klientów, którzy je realizowali.

Czy winą za opóźniony raport można obarczyć w takiej sytuacji zarząd? Są co do tego wątpliwości. Co ciekawe, przepisy RODO nakazują 72-godzinny termin raportowania o incydencie, podczas gdy regulacje PSD2 i MAR nakazują to zrobić niezwłocznie. Przekroczenie każdego z tych limitów czasowych może skutkować dodatkowymi karami za nieodpowiednią reakcję na cyberatak.

Krzysztof Wojdyło zwraca uwagę, że w złożonych grupach zależnych od siebie przedsiębiorstw istnieją bardzo silne powiązania w kontekście dzielenia się usługami. W ich świadczeniu kluczową rolę odgrywają systemy IT, często współużytkowane w organizacji przez należące do niej spółki. Jednak w przypadku cyberincydentu sąd widzi konkretną firmę, konkretny zarząd, który ponosi odpowiedzialność za zaistniałą sytuację i niedotrzymanie zobowiązań. Dlatego jeszcze bardziej istotna niż do tej pory staje się ścisła współpraca każdej spółki z całą grupą, do której przynależy, a system zarządzania incydentami należy aranżować właśnie na poziomie grupy. Jasne jest również, że skoro potencjalnie z cyberincydentami – szczególnie w większych przedsiębiorstwach – będzie można powiązać kilka różnych aktów prawnych, będą potrzebne osoby, które znają i rozumieją kluczowe dla danej firmy zapisy.

Dostawcy usług cyfrowych (definicje)

– Internetowe platformy handlowe – usługi, które umożliwiają konsumentom lub przedsiębiorcom zawieranie umów drogą elektroniczną z przedsiębiorcami na stronie internetowej platformy handlowej albo na stronie internetowej przedsiębiorcy, który korzysta z usług świadczonych przez internetową platformę handlową.

– Usługa przetwarzania w chmurze – umożliwia dostęp do skalowalnego i elastycznego zbioru zasobów obliczeniowych do wspólnego wykorzystywania przez wielu użytkowników.

– Wyszukiwarki internetowe – usługi, które umożliwiają użytkownikom wyszukiwanie wszystkich stron internetowych lub stron internetowych w danym języku za pomocą zapytania przez podanie słowa kluczowego, wyrażenia lub innego elementu, przedstawiające w wyniku odnośniki do informacji związanych z zapytaniem.

Artykuł Dyrektywa NIS i jej skutki pochodzi z serwisu CRN.

]]>Artykuł Dyrektywa NIS: nowe wymogi bezpieczeństwa dla firm pochodzi z serwisu CRN.

]]>Krajowe przepisy mają wskazać operatorów usług kluczowych, którzy będą musieli spełnić wspomniane wymagania. Chodzi m.in. o firmy z takich branż jak bankowość, finanse, wytwarzanie i dystrybucja energii, transport, opieka zdrowotna, usługi internetowe oraz administrację publiczną. Państwa członkowskie mają 21 miesięcy na wprowadzenie zapisów dyrektywy do krajowego prawa oraz dodatkowe 6 miesięcy na identyfikację wspomnianych operatorów usług kluczowych.

Unijna dyrektywa stwarza nowe możliwości dostawcom zabezpieczeń przed cyberzagrożeniami. Motywacją do wdrożenia zaawansowanych systemów ochrony przez „operatorów usług kluczowych” będzie nie tylko nakaz ujawniania informacji o naruszeniach bezpieczeństwa, lecz także konieczność udowodnienia, że zrobiło się wszystko, aby do takich incydentów nie dopuścić.

„Dyrektywa dotyczy nie tylko instytucji państwowych, lecz także firm, będących krytycznymi z punktu widzenia państw. Nowe przepisy obejmą nie tylko lokalne przedsiębiorstwa czy organizacje, lecz także te działające w skali globalnej” – wyjaśnia Michał Jarski, Regional Director CEE w Trend Micro.

Zmiany wprowadzone przez dyrektywę NIS staną się uzupełnieniem uchwalonej wcześniej regulacji o nazwie GDPR (General Data Protection Regulation) dotyczącej przetwarzania oraz ochrony danych osobowych. Połączenie nowego prawa dotyczącego bezpieczeństwa sieciowego z wymogami przetwarzania danych osobowych stwarza nową strukturę, która wymusza zacieśnienie współpracy sektora prywatnego i publicznego oraz pomiędzy poszczególnymi państwami. Ma to umożliwić koordynację działań przeciwko przestępcom, szpiegom i hacktywistom. Europejska Agencja Bezpieczeństwa Sieci i Informacji (ENISA) zacznie odgrywać bardzo ważną rolę w budowaniu sieci współpracujących ze sobą zespołów narodowych.

Równocześnie dyrektywa wzmocni współpracę dostawców z sektora Security IT z Europolem, Interpolem i innymi służbami ścigającymi przestępców. Kluczowe będzie dzielenie się informacjami o cyberzagrożeniach w skali światowej z CERT-ami narodowymi – w taki sposób, żeby wyposażać je w odpowiednią wiedzę z różnych źródeł i laboratoriów.

Artykuł Dyrektywa NIS: nowe wymogi bezpieczeństwa dla firm pochodzi z serwisu CRN.

]]>