Artykuł Puls branży IT pochodzi z serwisu CRN.

]]>

Najbardziej potrzebne kompetencje w firmach IT

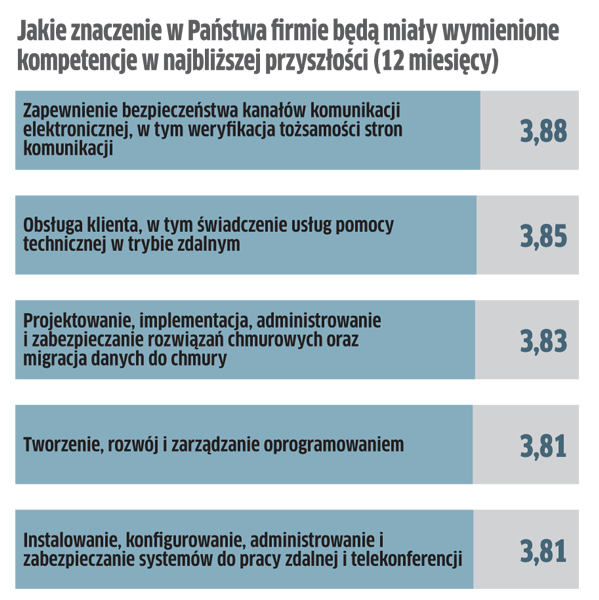

Większość, bo 73 proc. firm IT w Polsce uważa, że nic się nie zmieni w zakresie ich potrzeb kompetencyjnych w ciągu najbliższych 12 miesięcy– wynika z badania Sektorowej Rady ds. Kompetencji – Informatyka. Jedynie 6 proc. pytanych sądzi, że w tym czasie jednak pojawi się zapotrzebowanie na nowe umiejętności. Obecnie dla podmiotów IT największe znaczenie mają kompetencje związane z zapewnieniem bezpieczeństwa kanałów komunikacji elektronicznej (średnia: 3,944 w skali 1 do 5), zarządzaniem informacją (3,92), tworzeniem, rozwojem i zarządzaniem oprogramowaniem (3,91), a także z zarządzaniem zasobami danych (3,88) i integracją systemów (3,86). W ciągu najbliższych 12 miesięcy najważniejsza potrzeba nie powinna ulec zmianie, a chodzi o bezpieczeństwo kanałów komunikacji elektronicznej (3,88). Na znaczeniu ma zyskać natomiast obsługa klienta, w tym pomoc techniczna w trybie zdalnym. Respondenci pytani o strategiczne kierunki działań w planach rozwoju firmy, za ważne lub bardzo ważne uznali przede wszystkim zapewnienie klientom elastycznego dostępu do sieci, zasobów i usług (71 proc.) oraz identyfikację technologii i rozwiązań z największym potencjałem na przyszłość (69 proc.).

Notebooki i tablety nie osiągnęły poziomu sprzed roku

Przychody ze sprzedaży notebooków i tabletów w dystrybucji w Europie w III kw. 2021 r. okazały się niższe niż rok wcześniej – odpowiednio o 4 proc. i 7 proc. Jednocyfrowy spadek to efekt porównania z szalonym III kw. 2020 r., gdy popyt eksplodował w związku z nagłą hiperpopularnością zdalnej pracy i nauki. Co ważne, w porównaniu z rokiem 2019 sprzedaż tabletów i notebooków w Europie nadal utrzymuje się na znacznie wyższym poziomie. Za to trudności z osiągnięciem wyników sprzed pandemii mają komputery stacjonarne. Przychody ze sprzedaży desktopów w dystrybucji okazały się nieco lepsze pod koniec trzeciego kwartału, ale jak dotąd przez cały rok kształtowały się poniżej wartości z 2019 r. Źródło: Context

2022: większy popyt na laptopy i chmurę

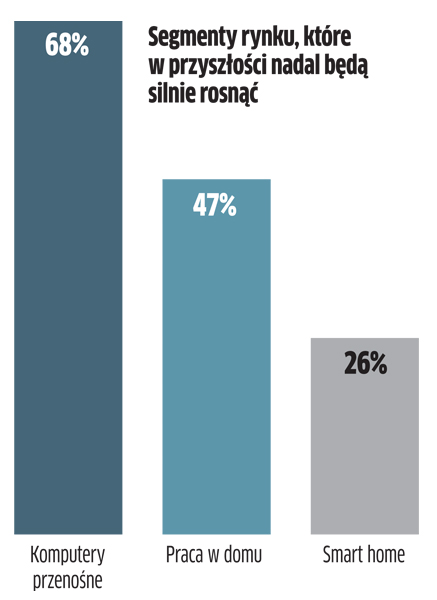

Sprzedaż laptopów i zakupy na potrzeby home office nadal będą stanowić siłę pociągową rynku IT – twierdzą resellerzy w ramach badania Context ChannelWatch poproszeni o prognozy na przyszły rok. Ich zdaniem także rozwiązania oferowane w modelu „as-a-service” to duża szansa na dobre wyniki sprzedaży (tego zdania jest 94 proc. respondentów). W sumie 67 proc. resellerów przewiduje, że ich wyniki biznesowe poprawią się w 2022 r. Z kolei 73 proc. pytanych zauważyło przyspieszenie projektów cyfrowej transformacji u klientów podczas pandemii. W badaniu wzięli udział sprzedawcy z kilkunastu krajów, w tym z Polski.

Zagrożone wrażliwe dane w chmurze

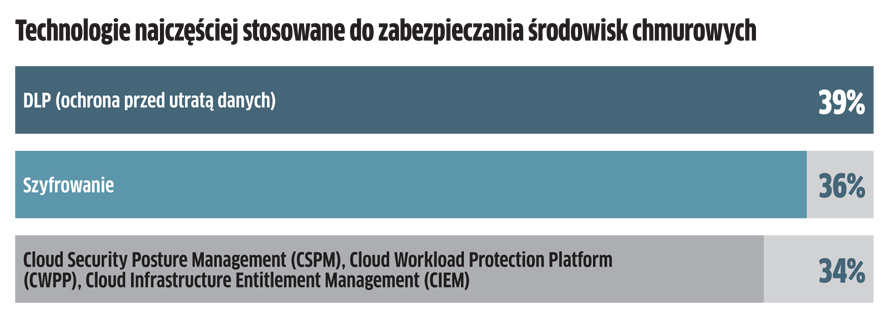

Już 40 proc. firm z całego świata przyznaje, że miało do czynienia z naruszeniem bezpieczeństwa usług cloud w ciągu roku. Pomimo tego zaledwie 17 proc. szyfruje więcej niż połowę wrażliwych danych przechowywanych w chmurze. Nawet spośród firm szyfrujących dane, 34 proc. zamiast przejąć kontrolę nad kluczami szyfrującymi, pozostawia ją dostawcom usług. To pokazuje, jak ważne jest ograniczanie potencjalnych punktów dostępu. Jednak blisko połowa ankietowanych twierdzi, że ich organizacje nie wdrożyły strategii zerowego zaufania, a jedna czwarta nawet jej nie rozważa. Tak słaba ochrona występuje w sytuacji, gdy jedna piąta (21 proc.) pytanych przechowuje większość swoich wrażliwych danych w chmurze. Firmy łączy przy tym obawa o rosnącą złożoność usług cloud. Prawie połowa (46 proc.) uznała, że zarządzanie prywatnością i ochroną danych w chmurze jest bardziej skomplikowane, niż codzienne zarządzanie przedsiębiorstwem.

Czas główną barierą cyfryzacji MŚP

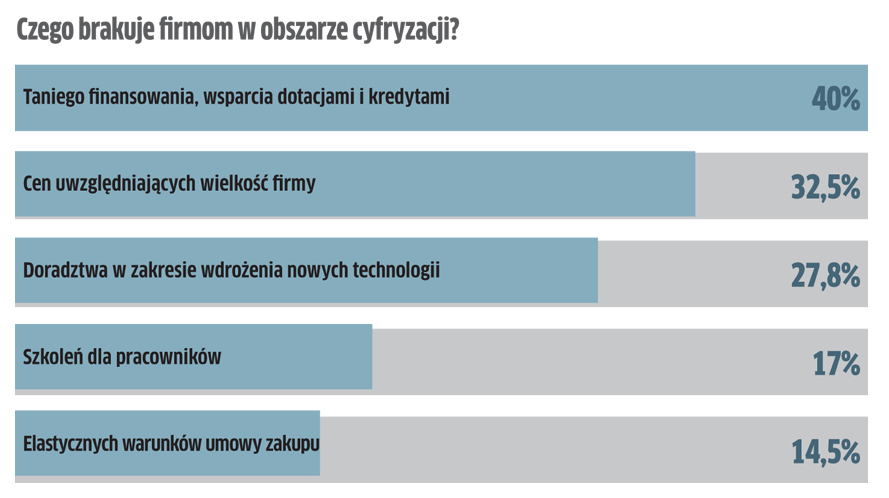

Jak wynika z danych firmy Symfonia, co piąty mały i średni przedsiębiorca w Polsce nie planuje cyfryzacji swojego biznesu. Przy czym, jak się okazuje, to nie finanse stoją na przeszkodzie. Najczęściej wskazywaną przez podmioty MŚP barierą w cyfryzacji jest czas potrzebny na wdrażanie nowych rozwiązań (30 proc. odpowiedzi), a nieco mniejszą trudność w integracji nowych technologii z tymi już używanymi (26,2 proc.). Na niechęć pracowników do zmian wskazało 24,8 proc. uczestników badania. Największy odsetek pytanych przedsiębiorców (39,1 proc.) decyduje się na pojedyncze rozwiązania, które następnie integruje ze sobą. Na kompleksowe systemy, spinające całość procesów biznesowych w firmie, stawia 26,5 proc. Reszta (29,2 proc.) twierdzi, że to zależy od aktualnych potrzeb. Głównym argumentem, jaki przemawia za pojedynczymi rozwiązaniami, są koszty ich wprowadzenia (50 proc.)oraz uniknięcie zbyt dużej zmiany dla całej firmy (30 proc. wskazań). Przedsiębiorcy zapytani o to, czego im brakuje w obszarze cyfryzacji, wskazali przede wszystkim na tanie finansowanie oraz ceny odpowiednie do wielkości firmy.

Artykuł Puls branży IT pochodzi z serwisu CRN.

]]>Artykuł Jak zapewnić poufność danym? pochodzi z serwisu CRN.

]]>Gdy wiadomości e-mail są wysyłane w formie zwykłego tekstu, ktoś niepowołany może je łatwo przechwycić. Dlatego użytkownicy potrzebujący rozwiązań zabezpieczających zawartość poczty elektronicznej zazwyczaj wybierają te, które instaluje się w formie agenta bezpieczeństwa bezpośrednio na każdym laptopie, stacji roboczej czy serwerze. Innym rozwiązaniem są bramy pocztowe, które jednocześnie chronią przed spamem i złośliwym oprogramowaniem, a także służą do szyfrowania wysyłanych e-maili.

Szyfrowanie w wydaniu profesjonalnym

W firmach już od dawna stosuje się szyfrowanie zasobów na komputerach pracowników. W przypadku profesjonalnych wdrożeń zarządzanie tego typu ochroną powinno być przede wszystkim proste i intuicyjne.

– Często spotykanym problemem jest to, że pracownicy po prostu zapominają haseł, bądź w błędny sposób je wprowadzają. Dlatego ich łatwe odzyskiwanie należy do podstawowych funkcji, których wymagają klienci decydujący się na użycie szyfrowania – tłumaczy Damian Przygodzki, Senior Systems Engineer w ABC Data.

Administrator może potrzebować do tego centralnej konsoli zarządzającej, która umożliwi odszyfrowanie dysków i przywrócenie dostępu do komputerów. Za pośrednictwem konsoli tworzy się także reguły szyfrowania dla urządzeń końcowych. Dzięki jej połączeniu z Active Directory administrator otrzymuje kompletną listę użytkowników i komputerów. Ułatwia mu to zdefiniowanie polityki dystrybucji agentów za pomocą rozwiązania do szyfrowania bądź narzędzi firm trzecich.

Zastosowanie szyfrowania nie zmniejsza komfortu pracy użytkowników komputerów. Odbywa się ono szybko i sprawnie, a przy wyłączeniu i ponownym uruchomieniu urządzenia proces wznawia się automatycznie w momencie, w którym został przerwany. Również wymagania sprzętowe nie są duże i z obsługą szyfrowania (bez objawów spowolnienia działania) poradzi sobie każdy w miarę nowy komputer. Zwłaszcza że laptopy, a więc maszyny, na których szyfrowanie jest najbardziej wskazane, są już najczęściej wyposażone w układy Trusted Platform Module. Montowane na płytach głównych moduły TPM wykonują zaawansowane obliczenia kryptograficzne i służą do przechowywania kluczy szyfrujących. Szybkość szyfrowania znacznie zwiększa wykorzystanie dysków SSD, które w nowych laptopach biznesowych są już powszechnie stosowane.

Gdy zamek w drzwiach nie wystarczy

W przypadku profesjonalnej infrastruktury IT, aby wzmocnić bezpieczeństwo fizyczne i uniemożliwić dostęp do niej niepowołanych osób, można zaszyfrować dyski w serwerach i pamięciach masowych. W takiej sytuacji, nawet jeśli napęd zostanie skradziony, osobom niepowołanym nie uda się odczytać jego zawartości. Zabezpieczanie metodami kryptograficznymi przeprowadza się na dwa sposoby.

– Pierwszym jest użycie napędów z wbudowanym szyfrowaniem sprzętowym. W tym wypadku kodowanie odbywa się w locie, a cały proces nie ma wpływu na ogólną wydajność systemu – wyjaśnia Artur Capiga, Systems Engineer w ABC Data. – Drugim sposobem jest wykorzystanie macierzy dyskowych, w których szyfrowanie jest realizowane w kontrolerze.

Taki sposób ochrony umożliwia precyzyjne określenie, które dane w przestrzeni dyskowej powinny być zaszyfrowane (np. związane z finansami przedsiębiorstwa), a które nie.

>>> Trzy pytania do…

>>> Trzy pytania do…

Damiana Przygodzkiego, senior systems engineera w ABC Data

CRN Dlaczego warto oferować klientom narzędzia do szyfrowania?

Damian Przygodzki Szyfrowanie zasobów to proces, którego zasadność użycia jest stosunkowo łatwo wytłumaczyć klientom. Tę formę ochrony warto zaproponować zwłaszcza w sytuacji, gdy pracownicy danej firmy czy instytucji korzystają ze służbowych laptopów i innych urządzeń mobilnych nie tylko w miejscu pracy, lecz również poza nim. Mimo zachowania ostrożności, to bardzo zwiększa ryzyko utraty danych, np. w przypadku kradzieży czy zgubienia urządzenia. W takiej sytuacji szyfrowanie skutecznie zabezpieczy dokumenty i pliki. Bardzo efektywna jest też ochrona poczty elektronicznej za pomocą kryptografii. Zainstalowany na komputerze agent programowy, połączony z używanym programem pocztowym, odpowiada za szyfrowanie wychodzących e-maili i deszyfrowanie przychodzących. Ten proces odbywa się w tle i nie powoduje żadnych zakłóceń w pracy komputerów.

CRN Czy równie łatwo namówić klientów do wdrożeń platform DLP?

Damian Przygodzki Platformy służące ochronie przed wyciekiem danych są bardzo zaawansowanymi rozwiązaniami. Wdrażając DLP, nie da się wykorzystywać gotowych szablonów. Każde przedsiębiorstwo ma swoją specyfikę i system musi być dosłownie „uszyty na miarę”. Dlatego do tej pory niewielu klientów decydowało się na użycie profesjonalnej ochrony przed wyciekiem informacji. Wraz z wejściem w życie przepisów RODO, co ma nastąpić już w przyszłym roku, wiele przedsiębiorstw oraz placówek z sektora publicznego – choćby ochrony zdrowia – będzie zobligowanych do skorzystania z rozwiązań do ochrony danych.

CRN Jeśli ochrona przed wyciekiem jest tak skomplikowana, to partnerzy zapewne oczekują pomocy?

Damian Przygodzki ABC Data jako dostawca rozwiązań zabezpieczających ma w swoim portfolio zaawansowane narzędzia do szyfrowania i ochrony przed wyciekiem danych, zapewniające zintegrowane i scentralizowane funkcje zarządzania. Zarówno w przypadku projektów polegających na wdrożeniach DLP, jak i zabezpieczania firmowych systemów informatycznych za pomocą szyfrowania, partnerzy mogą liczyć na pełne wsparcie. Nasi certyfikowani inżynierowie świadczą wiele usług, m.in. doradztwo przedsprzedażowe, audyt oraz pomoc we wdrożeniach. Dla partnerów organizujemy także liczne szkolenia – zarówno w formie webinariów, całodziennych seminariów, jak i kilkudniowych warsztatów technicznych.

Wdrożenie DLP wymaga pracy

O ile wdrożenie rozwiązania szyfrującego nie jest zbyt skomplikowane, o tyle implementacja platformy służącej ochronie przed wyciekiem danych (Data Loss Protection) jest złożonym i czasochłonnym procesem. Pierwszy jego etap stanowi sklasyfikowanie i pogrupowanie danych.

– Potrzebne jest zwłaszcza określenie, które dokumenty mają być ogólnodostępne, a do których dostęp powinien być ograniczony i w jaki sposób. Przykładowo dokumenty medyczne albo prawne dzielą się na ściśle określone kategorie. Ze względu na wiele specyficznych uwarunkowań, z jakimi zetkną się przy każdym projekcie wdrażający, system DLP musi być każdorazowo indywidualnie dostosowywany do potrzeb każdego klienta – przypomina Damian Przygodzki.

Ponieważ jest to dość skomplikowany i czasochłonny proces, producenci rozwiązań oferują administratorom pomoc w postaci modułów, które uczą się przepływu informacji w firmie, na bieżąco go monitorując i automatycznie klasyfikując dane. Oczywiście taka automatyzacja wymaga dostarczenia do analizy określonej ilości danych, np. w postaci wskazanego rodzaju dokumentów. Stworzona w ten sposób polityka może zostać następnie zweryfikowana przez osobę czy zespół zarządzający systemem i uzupełniona o dodatkowe reguły, a następnie wdrożona.

Warto zwrócić uwagę, że systemy DLP mogą również edukować użytkowników. W momencie wysyłania dokumentu może pojawić się komunikat, że dane w nim zawarte są poufne, co skłoni do refleksji nad zasadnością udostępniania takiego dokumentu lub danych. Platformy DLP mogą również dostarczać dowodów naruszenia polityki bezpieczeństwa. Gromadzą konkretne dokumenty, daty, informacje o kanałach dystrybucji oraz użytkownikach biorących udział w niedozwolonych procederach. Dlatego ważne jest również dostosowanie ustawień do regulacji prawnych danego kraju. Informacja o naruszeniu bezpieczeństwa może być przesłana do konkretnej osoby odpowiedzialnej za zarządzanie.

Rozwiązania do szyfrowania i ochrony DLP

Szyfrowania punktów końcowych można dokonywać np. za pomocą pakietu oprogramowania McAfee Complete Data Protection albo Symantec Endpoint Encryption. Gdy klienci będą chcieli chronić swoją pocztę, warto zaproponować im rozwiązanie Symantec Desktop Email Encryption albo licencję rozszerzającą o funkcję szyfrowania do już posiadanego rozwiązania, np. Symantec Messaging Gateway czy Cisco Email Security Appliance.

Z kolei odpowiedzią na potrzeby przedsiębiorstw, w których wymagane jest wdrożenie fizycznej bądź wirtualnej platformy do ochrony przed wyciekiem danych, jest platforma McAfee Total Protection for Data Loss Prevention wraz z pakietem do instalacji na urządzeniach końcowych McAfee Endpoint Data Protection. Wszystkie wymienione rozwiązania dostępne są dla resellerów i integratorów w ofercie ABC Data. Dystrybutor udziela partnerom pełnego wsparcia – od audytu bezpieczeństwa i doboru optymalnego rozwiązania dla ich klientów przez jego wdrożenie aż po szkolenia z obsługi i efektywnego wykorzystania zakupionego oprogramowania i platform ochrony danych.

Dodatkowe informacje: ABC Data, ul. Daniszewska 14, 03-230 Warszawa,

ABCData-ValuePlus@abcdata.eu, tel. (22) 676-09-00

Artykuł powstał we współpracy z firmą ABC Data.

Artykuł Jak zapewnić poufność danym? pochodzi z serwisu CRN.

]]>