Artykuł Rekordowa liczba cyberataków na Polskę pochodzi z serwisu CRN.

]]>Hakerzy nigdy nie byli tak aktywni jak teraz. Średnio atakowali polskie firmy 2 tys. razy tygodniowo. To wzrost o blisko 100 proc w porównaniu do wakacji br. – ustalił Check Point Research.

Wśród najbardziej zagrożonych branż są sektory użyteczności publicznej, wojskowy, rządowy i finansowy. Hakerzy atakują, by uzyskać dostęp do poufnych danych. Najczęściej dostają się do sieci firmowych za pomocą zdalnego wykonania kodu (w 64 proc. organizacji) oraz ujawnień danych (62 proc.).

W opinii ekspertów tak drastyczny wzrost liczby ataków to wynik zaangażowania naszego kraju w pomoc Ukrainie oraz aktywności grup cyberprzestępczych, przychylnych lub powiązanych z Rosją. Przykładem może być XakNet, któremu przypisuje się atak na polski Senat. Działalność hakerów ma trzy podstawowe cele: zdyskredytowanie instytucji publicznej, kradzież poufnych danych i żądanie okupu.

Check Point Research odnotował większą liczbę ataków na całym świecie, w tym skokowy wzrost dotyczy Polski, Czech i Węgier.

Artykuł Rekordowa liczba cyberataków na Polskę pochodzi z serwisu CRN.

]]>Artykuł Firmy mają jeden spory problem z bezpieczeństwem pochodzi z serwisu CRN.

]]>Po raz pierwszy od IV kw. 2021 r., to nie telekomunikacja była najczęściej atakowana. Nie jest jasne, dlaczego przestępcy tak bardzo zainteresowali się edukacją. Być może z powodu powrotu do szkoły.

Stwierdzono, że przestępcy wykorzystują ogólnodostępne narzędzia i skrypty hostowane na repozytoriach GitHub lub pobierane z innych witryn. Wzrosło wykorzystanie narzędzi podwójnego zastosowania, takich jak legalne do red-teamingu (kontrolowane ataki socjotechniczne).

Przestępcy polują na ważne konta

Co istotne, większość publicznie dostępnych narzędzi zastosowanych przez przestępców w III kw. br. koncentruje się na uzyskiwaniu dostępu i zbieraniu danych uwierzytelniających.

Złodzieje przejmowali ważne konta, aby uzyskać początkowy dostęp, zwłaszcza gdy były źle skonfigurowane, niewłaściwie wyłączone albo miały słabe hasła. Użyto m.in. przechwyconej sieci kontrahenta albo jego komputera.

W prawie 15 proc. przypadków przestępcy atakowali poprzez źle skonfigurowane aplikacje.

Kolejnym częstym sposobem była poczta elektroniczna i aktywowanie przez użytkownika złośliwego dokumentu lub linku.

Brak MFA dużym problemem

Brak uwierzytelniania wieloetapowego pozostaje jedną z największych przeszkód dla bezpieczeństwa firm. Prawie 18 proc. spraw analizowanych przez Cisco Talos nie miało MFA lub miało je włączone tylko na kilku kontach i krytycznych usługach.

W 27 proc. przypadków hasła lub dostęp do kont nie zostały odpowiednio skonfigurowane albo wyłączone. Konta te pozostały aktywne, co umożliwiło napastnikom wykorzystanie ważnych danych uwierzytelniających do wejścia do środowiska organizacji. W kilku przypadkach nie wyłączono dostępu do kont po odejściu pracownika z firmy.

Artykuł Firmy mają jeden spory problem z bezpieczeństwem pochodzi z serwisu CRN.

]]>Artykuł Przestępcy szantażują właścicieli stron internetowych pochodzi z serwisu CRN.

]]>Informują w nich właściciela strony o tym, że udało im się wykraść bazę danych, która następnie zostanie upubliczniona lub sprzedana, o ile ofiara nie zapłaci okupu – ostrzega CSIRT NASK.

Podszywają się pod policję

Zespół CSIRT NASK wykrył też nową kampanię spamową, w której oszuści podszywają się pod Centralne Biuro Zwalczania Cyberprzestępczości.

Wiadomość zawiera rzekomy dokument wyroku nakazowego w PDF. Informuje on o toczącym się wobec adresata śledztwie związanym z oglądaniem treści pornograficznych o charakterze pedofilskim.

Przestępcy obiecują, że dokument ten nie zostanie upubliczniony, o ile adresat wpłaci „kaucję”. Dodatkową zachętą jest… obietnica zwrotu wpłaconej sumy po 6 miesiącach.

Do wysyłania wiadomości przestępcy wykorzystują najczęściej adresy e-mail przypominające domenę cbzc.policja.gov.pl.

Haker komornikiem

W końcu października zespół CSIRT NASK zaobserwował także nową kampanię malware: rozsyłane są e-maile z informacją o rozpoczętej już egzekucji komorniczej z powodu niezapłaconej faktury. W wiadomości znajduje się link służący rzekomo do jej pobrania.

W rzeczywistości prowadzi on do strony, z której pobierane jest złośliwe oprogramowanie w zip. Po jego rozpakowaniu uruchamia się trojan.

Udają TikToka

Według ekspertów nasila się akcja rejestrowania domen o nazwach podobnych do 27 znanych marek (m.in. TikTok, PayPal, Google Wallet) – w celu umieszczenia na nich szkodliwego oprogramowania, wymierzonego w Windows i Androida. Niektóre z fałszywych domen łudząco przypominają prawdziwe – stwierdził CSIRT NASK.

Atak na Metro

Niemiecka grupa Metro (prowadząca w Polsce sklepy pod marką Makro) w końcu października br. poinformowała o częściowej niedostępności infrastruktury IT, spowodowanej cyberatakiem. Nie podano szczegółów dotyczących tego incydentu, ale dostępne informacje sugerują atak ransomware.

Artykuł Przestępcy szantażują właścicieli stron internetowych pochodzi z serwisu CRN.

]]>Artykuł Cyberatak na Centrum Zdrowia Matki Polki pochodzi z serwisu CRN.

]]>Instytut Centrum Zdrowia Matki Polki w Łodzi padł ofiarą cyberataku. „Aby zminimalizować jego skutki zdecydowaliśmy się na czasowe wyłączenie systemów informatycznych” – poinformował rzecznik ośrodka.

Jak podaje CSIRT NASK, szpital stara się prowadzić obsługę pacjentów z wykorzystaniem tradycyjnej dokumentacji. Działa oddział ratunkowy. Utrudniona jest diagnostyka. Taka sytuacja trwa od kilku dni – wynika z informacji. Nie jest jasne, jaki był charakter ataku (w sieci pojawią się przypuszczenia, że chodzi o ransomware), ani kim mogą być sprawcy. Prowadzone są działania, które mają doprowadzić do jak najszybszego ponownego uruchomienia systemów IT – według oficjalnego komunikatu.

Ostatnio w kraju odnotowano duży wzrost liczby cyberataków.

Microsoft informował o przeprowadzonych w październiku atakach na transport i logistykę w Polsce.

Od wybuchu wojny na Ukrainie obowiązuje w kraju trzeci stopień alarmowy Charlie-CRP, co dla podmiotów infrastruktury krytycznej (jak szpitale) oznacza m.in. obowiązkowe całodobowe dyżury administratorów i personelu ds. cyberbezpieczeństwa oraz analizę zasobów pod kątem możliwych ataków.

Artykuł Cyberatak na Centrum Zdrowia Matki Polki pochodzi z serwisu CRN.

]]>Artykuł Wytypowano sprawców ataku na polski Senat pochodzi z serwisu CRN.

]]>Rosyjscy hakerzy z XakNet mogli stać za atakami na polski Senat – informuje Check Point Research. Na tę grupę zdaniem ekspertów wydaje się wskazywać charakter ataków DDoS.

XakNet to grupa znana z ataków na największą ukraińską prywatną firmę energetyczną i ukraiński rząd w połowie br. Pod koniec października przyznała się do włamania do dowództwa zasobów ludzkich amerykańskiej armii. Ostatnio atakowała też parlamenty Słowacji i Izraela. W tym drugim przypadku to zemsta – jak twierdzi XakNet – za przekazanie Ukrainie informacji wywiadowczych o irańskich dronach, którymi Rosja atakuje ukraińskie miasta.

Dwa tygodnie temu przypuszczono atak DDoS na strony internetowe bułgarskiego prezydenta i rządu. Tamtejszy kontrwywiad przekazał, iż stoją za nimi rosyjscy hakerzy z grupy Killnet, która współpracowała z XakNet, np. podczas ataków na stronę izraelskiego parlamentu.

Killnet należy do najbardziej aktywnych grup w toczącej się cyberwojnie. Twierdzi, że w ciągu pół roku od agresji Rosji na Ukrainę wykonał ponad 500 ataków na kraje wspierające Ukrainę. Na Polskę takich ataków miało być ponad 40.

Niedawno doszło do ataku na porty lotnicze w kraju i oraz na transport i logistykę.

„XakNet jest stosunkowo nowy, więc niewiele o nich wiadomo. Wiemy, że są prorosyjscy, atakują proukraińskie cele. Ta grupa lubi atakować za pomocą DDoS. Obecnie istnieje około 2 tysięcy kont śledzących grupę na Telegramie. Skala i zakres ich działalności jest jednak w tej chwili niejasny” – informuje Liad Mizrachi z Check Pointa. Jak ustalono, grupy te nie zawsze współpracują z Kremlem, ale wspierają Rosję.

Bloomberg podał w czerwcu br., że amerykańska firma Mandiant zajmująca się cyberbezpieczeństwem ujawniła, iż rosyjski wywiad przekazał skradzione poufne informacje do XakNetu.

Mandiant uważa również, że działania XakNetu są koordynowane z operacjami grup hakerskich powiązanymi z rosyjskim wywiadem wojskowym (GRU).

Artykuł Wytypowano sprawców ataku na polski Senat pochodzi z serwisu CRN.

]]>Artykuł Hakerzy zaatakowali strony Senatu pochodzi z serwisu CRN.

]]>Marszałek Tomasz Grodzki łączy zdarzenie z przegłosowaniem uchwały, uznającej władze Federacji Rosyjskiej za reżim terrorystyczny.

Zdaniem analityków Check Point Software Polska należy do 25 najbardziej podatnych na ataki hakerskie, a zeszłym miesiącu w wielu krajach naszego regionu zwiększyła się liczba zagrożeń. We wrześniu polskie firmy doświadczyły największego wzrostu i rekordowej liczby cyberataków w 2022 r. W pierwszym tygodniu minionego miesiąca na jedną organizację odnotowano średnio 1033 ataków, a pod koniec września już 1629 (o 60 proc. więcej).

Microsoft informował natomiast o przeprowadzonym w październiku ataku ransomware na transport i logistykę na Ukrainie i w Polsce. Sposób działania zdaniem ekspertów przypominał rosyjskie grupy hakerskie.

W dniu 19 października premier Morawiecki kolejny raz przedłużył, tym razem do 30 listopada br., obowiązujący od końca lutego br. trzeci stopień alarmowy Charlie-CRP na terenie całego kraju. Jego obowiązywanie dla podmiotów infrastruktury krytycznej (do której należy administracja centralna) oznacza m.in. całodobowe dyżury administratorów kluczowych systemów organizacji i personelu decyzyjnego w sprawach bezpieczeństwa, a także przegląd zasobów pod względem możliwości ich wykorzystania w razie ataku.

Artykuł Hakerzy zaatakowali strony Senatu pochodzi z serwisu CRN.

]]>Artykuł Nigdy nie ufać, zawsze weryfikować pochodzi z serwisu CRN.

]]>Obecnie pracownicy korzystają z rozmaitych urządzeń, łączą się z różnych miejsc z zasobami korporacyjnymi. W związku z tym poleganie wyłącznie na ochronie każdego urządzenia i konta, które może łączyć się z systemami firmy, jest nie tylko trudne, ale często katastrofalne, ponieważ atakujący przechodząc przez jedne drzwi zyskują dostęp do całego „królestwa”.

Dlatego coraz częściej wspomina się o stosowaniu zasady Zero Trust, opartej na przekonaniu, że każdy użytkownik, urządzenie oraz adres IP uzyskujący dostęp do zasobów stanowi zagrożenie dla bezpieczeństwa firmowej sieci i danych. Dopóki nie udowodni, że jest inaczej.

– Sam fakt, że ktoś przebywa w budynku, nie upoważnia go do tego, aby mieć dostęp do ważnych rzeczy i miejsc, które się w nim znajdują – obrazowo mówi Anshu Sharma, CEO Skyflow, startupu zajmującego się projektowaniem systemów bezpieczeństwa IT.

Liczne przykłady pokazują, że cyberprzestępcy mogą uderzyć z dowolnego miejsca, a napastnicy wcale nie muszą być wytrawnymi hakerami, aby osiągnąć zamierzony przez siebie cel. W Darknecie za niezbyt wygórowane sumy można znaleźć narzędzia służące do przeprowadzania różnego rodzaju ataków, w tym także ransomware. Nie bez przyczyny niektórzy przedsiębiorcy zaczynają powątpiewać w skuteczność stosowanych od lat technologii i rozwiązań. Nowym batem na hakerów ma być właśnie koncepcja Zero Trust. Przyjęcie takiej linii obrony wymaga zmiany wielu wielu warstw zabezpieczeń.

Jedną z kluczowych kwestii jest dodanie uwierzytelniania wieloskładnikowego na kontach firmowych oraz ograniczenie do niezbędnego minimum użytkownikom oraz systemom dostępu do zasobów i infrastruktury. Dobrym pomysłem jest również umieszczenie najbardziej wrażliwych danych w jednym miejscu, zamiast rozrzucać je po różnych bazach danych firm. Tyle teoria, a jak wygląda to w praktyce?

Częściową odpowiedź na to pytanie przynoszą wyniki badań przeprowadzonych wśród 185 amerykańskich firm przez TeleGeography. Wynika z nich, że 35 proc. respondentów wdrożyło w ubiegłym roku jeden lub więcej elementów zabezpieczeń typu Zero Trust (ZTS) i Secure Access Service Edge (SASE) w 2021 r. Co ciekawe, blisko 100 proc. ankietowanych, którzy przyjęli ZTS, zastosowało uwierzytelnianie wieloskładnikowe MFA (Multi-Factor Authentication). Poza tym uczestnicy badania wymieniali regułę pojedynczego logowania (single sign-on), zasady dostępu zdalnego użytkowników i urządzeń oraz zarządzanie dostępem uprzywilejowanym. Natomiast znikomy odsetek badanych wykorzystywał oprogramowanie do analizy zachowania użytkowników.

Zdaniem analityków TeleGeography do postępującej adaptacji modelu Zero Trust w znacznym stopniu przyczynił się wzrost liczby zdalnych pracowników. Warto też zauważyć, że wśród decydentów rośnie świadomość odnośnie do nowej koncepcji bezpieczeństwa. O ile w 2019 r. zasady Zero Trust znało zaledwie 8 proc. badanych, o tyle w roku ubiegłym ten wskaźnik wyniósł już 20 proc.

Mali ufają bardziej

Jednym z rozwiązań wspierających administratorów w realizacji zadań związanych z weryfikacją tożsamości jest uwierzytelnianie wieloskładnikowe. Według większości specjalistów systemy MFA powinny stanowić nieodzowny element rozwiązań bezpieczeństwa IT. Uwierzytelnianie wieloskładnikowe wymusza na użytkowniku, który chce dostać się do strzeżonych zasobów, co najmniej dwuetapową weryfikację (2FA). Nie wystarczy samo podanie hasła i loginu. W przypadku bardzo zaawansowanych systemów elementów weryfikacji może być znacznie więcej niż dwa.

MFA stanowi dodatkowe zabezpieczenie kont użytkowników. Takie rozwiązanie daje niemal 100-procentową pewność, że każdy, kto uzyskuje dostęp do informacji firmy i loguje się do jej systemów, jest naprawdę tym, za kogo się podaje. W ten sposób w dużym stopniu minimalizujemy ryzyko włamania niepowołanych osób do uprzywilejowanych kont. Jednak należy podkreślić, że odnotowano już przypadki, kiedy hakerzy potrafili oszukać system MFA.

Adaptacja MFA w większych firmach oraz instytucjach postępuje stosunkowo szybko, czego nie można powiedzieć o segmencie MŚP. Jak wynika z raportu Cyber Readiness, sporządzonego na podstawie badań przeprowadzonych wśród małych i średnich firm z Ameryki Północnej, Australii, Azji oraz Europy, zaledwie 28 proc. respondentów wymaga stosowania MFA na swoim oprogramowaniu, sprzęcie i urządzeniach sieciowych.

– Wśród małych i średnich firm 2FA jest bardzo rzadko spotykanym rozwiązaniem. Myślę, że na polskim rynku z uwierzytelniania wieloskładnikowego korzysta z niego mniej niż jedna czwarta. Co nie zmienia faktu, że administratorzy bardzo pozytywnie reagują na 2FA, gdyż używają go w życiu prywatnym. Inaczej wygląda to w przypadku dużych przedsiębiorstw, gdzie tego rodzaju zabezpieczenia są stosowane znacznie częściej niż w segmencie MŚP – tłumaczy Kamil Budak, Product Manager Senhasegura w Dagmie.

Nie ulega wątpliwości, że upowszechnienie się MFA na rynku konsumenckim sprzyja adaptacji MFA w małych i średnich firmach. Szefowie chętniej wydadzą pieniądze na coś, co nie jest dla nich czarną magią, ale zwykłą czynnością wykonywaną przynajmniej kilka razy w tygodniu.

Natomiast z punktu widzenia rodzaju aplikacji oraz kont wymagających uwierzytelniania wieloskładnikowego, na szczycie listy Cyber Readiness znalazły się bazy danych (45 proc.), a następnie oprogramowanie finansowo-księgowe i HR. Inne usługi wymagające pomocy MFA obejmowały konta w mediach społecznościowych, programy do obsługi poczty e-mail i kalendarzy, jak też aplikacje zwiększające wydajność oraz zdalny dostęp.

Użytkownicy mogą korzystać z różnych metod MFA. Firmy biorące udział w badaniu Cyber Readiness najczęściej wymieniały: powiadomienia push na telefon lub alternatywny adres mejlowy (29 proc.), jednorazowe hasła (28 proc.),urządzenia bazujące na tokenie (15 proc.), automatycznie generowane kody (12 proc) czy biometrię (7 proc.).

Artykuł Nigdy nie ufać, zawsze weryfikować pochodzi z serwisu CRN.

]]>Artykuł Cyberprzestępcy podają się za kurierów i Microsoft pochodzi z serwisu CRN.

]]>DHL jest najczęściej wykorzystywaną marką w hakerskich atakach phishingowych – według Check Point Research. Logo niemieckiej firmy logistycznej wykorzystywane było w 22 proc. ataków typu brand phishing w III kw. br.

Innymi często nadużywanymi przez przestępców markami są Microsoft (16 proc.) i LinkedIn (11 proc.). Z tym że LinkedIn mocno stracił na „popularności” (52 proc. w I kw. br. i 45 proc. w II kw. br.).

Ataki są skierowane również przeciwko polskim klientom DHL, oszuści korzystają też z wizerunku Poczty Polskiej oraz InPostu. Ostrzegał przed tym niedawno CERT Polska.

Wzrost DHL może być częściowo spowodowany globalną kampanią phishingową, przed którą gigant logistyczny ostrzegał tuż przed wakacjami.

Do czołowej „10” zawitał Instagram. Pod tę markę przestępcy podszyli się w kampanii phishingowej „blue badge”, odkrytej we wrześniu br.

Nie traćcie czujności w związku z LinkedIn

Ataki na firmy kurierskie i spedycyjne można tłumaczyć zbliżającymi się świętami. Mimo dużego spadku dotyczącego LinkedIn eksperci ostrzegają, by nie tracić czujności i nadal zwracać uwagę na wszelkie e-maile lub komunikaty, które rzekomo pochodzą z tego serwisu.

Jak działają przestępcy

Próbują podszywać się pod oficjalną witrynę internetową firmy, używając nazwy domeny lub adresu URL i projektu strony www podobnego do oryginalnej. Link do fałszywej strony może zostać wysłany za pośrednictwem e-mail lub SMS. Użytkownik może także zostać przekierowany podczas przeglądania sieci lub przez złośliwą aplikację mobilną.

Fałszywa strona internetowa zazwyczaj zawiera formularz przeznaczony do kradzieży danych uwierzytelniających ofiar (płatności, danych osobowych), dlatego eksperci Check Pointa zalecają ostrożność podczas dzielenia się danymi.

Najczęściej wykorzystywane do phishingu marki w III kw. 2022 r.

1. DHL (dotyczy 22% wszystkich ataków phishingowych na świecie)

2. Microsoft (16%)

3. LinkedIn (11%)

4. Google (6%)

5. Netflix (5%)

6. WeTransfer (5%)

7. Walmart (5%)

8. Whatsapp (4%)

9. HSBC (4%)

10. Instagram (3%)

Artykuł Cyberprzestępcy podają się za kurierów i Microsoft pochodzi z serwisu CRN.

]]>Artykuł Dwa nieszczęścia wymusiły cyberbezpieczeństwo w polskich firmach pochodzi z serwisu CRN.

]]>Aż 64 proc. dyrektorów i menedżerów polskich firm obawia się cyberataku, zaledwie 15 proc. respondentów uznało go za mało prawdopodobny.

Rosnący niepokój nie zaskakuje, skoro przedsiębiorcy coraz częściej stają się celem cyberprzestępców. Odsetek polskich firm dotkniętych przez ransomware wzrósł z 13 proc. w 2020 r. do 77 proc. w 2021 r.

5 zagrożonych branż

Obecnie blisko 60 proc. polskich menedżerów uważa, że ich firmy stały się bardziej narażone na cyberataki niż przed wybuchem pandemii.

Zagrożeni czują się przede wszystkim przedstawiciele branży handlowej, przemysłu, komunikacji, IT oraz transportu i logistyki.

Wielkość firmy i wysokość jej obrotów nie mają znaczenia – ataków boją się zarówno zatrudniający 10, jak i ponad 250 osób.

Jakich skutków ataków obawiają się firmy

Przedsiębiorcy najbardziej niepokoją się tym, że działania cyberprzestępców mogłyby zachwiać płynnością finansową firmy (40 proc.) i spowodować problemy z realizacją zamówień i usług (37 proc.). Spore obawy dotyczą też kar za wyciek danych lub innych skutków prawnych (36 proc.). Co piąty ankietowany lęka się zwłaszcza tego, że cyberatak mógłby doprowadzić do utraty pracowników.

Pandemia zmieniła podejście

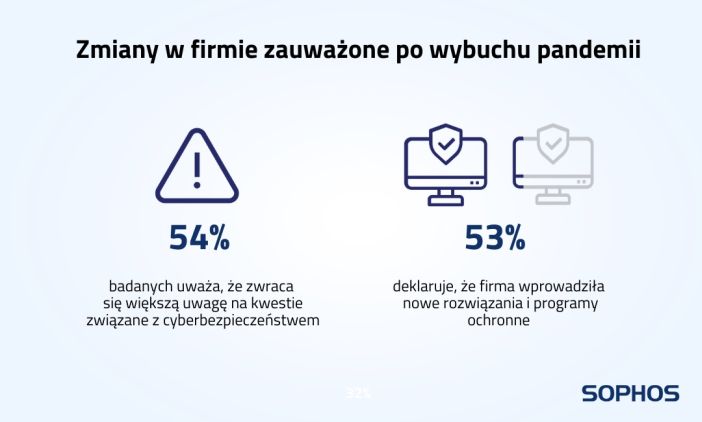

Aż 54 proc. ankietowanych stwierdziło, że od wybuchu pandemii w ich firmach zwraca się większą uwagę na kwestie związane z cyberbezpieczeństwem (w dużych podmiotach 67 proc.).

Ponad połowa menedżerów deklaruje, że zabezpieczony został sprzęt do pracy zdalnej, zatrudniono specjalistę ds. bezpieczeństwa lub postawiono na nowe rozwiązania czy oprogramowanie.

Jednak żadnych zmian w podejściu do cyfrowego bezpieczeństwa w trakcie trwania pandemii nie zauważyło blisko 20 proc. badanych.

Wojna wymusiła zmiany

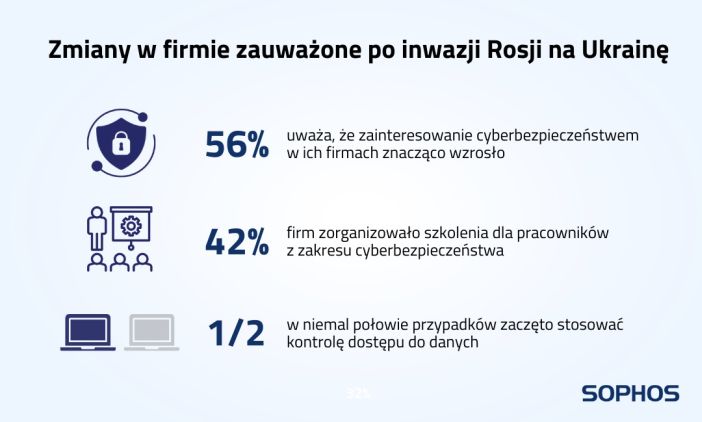

Już 56 proc. menedżerów i dyrektorów jest zdania, że zainteresowanie cyberbezpieczeństwem w ich firmach znacząco wzrosło po rozpoczęciu inwazji Rosji na Ukrainę.

W niemal połowie przypadków zaczęto stosować kontrolę dostępu do danych, w 42 proc. firm zorganizowano szkolenia dla pracowników z zakresu cyberbezpieczeństwa – najczęściej w małych (44 proc.) i dużych podmiotach (51 proc.).

W efekcie zmian już ponad połowa ankietowanych przedsiębiorstw ma politykę cyberbezpieczeństwa.

Polski rynek dojrzewa

W Polsce 15 proc. firm uważa, że cyberatak na ich firmę jest mało prawdopodobny lub niemożliwy. Tylko 27 proc. twierdzi, że podejścia do kwestii cyberbezpieczeństwa nie zmieniły ani pandemia, ani rosyjska inwazja na Ukrainę.

Badanie potwierdza, że polskie firmy są bardziej świadome, że mogą stać się celem przestępców niż te z Czech i Węgier.

„Świadczy to o tym, że rodzimy rynek dojrzewa. Cieszyć może zwłaszcza zmiana nastawienia w małych firmach. Nie oznacza to jednak, że można już spocząć na laurach. Polityka ochrony i zabezpieczenia powinny być stale dostosowane do sytuacji i potrzeb” – podsumowuje Grzegorz Nocoń, inżynier systemowy w Sophosie.

———

Badanie zostało przeprowadzone przez SW Research w lipcu i sierpniu 2022 r. na zlecenie Sophos. W jego ramach zrealizowano wywiady z 310 menedżerami wyższego szczebla pracującymi w małych, średnich i dużych przedsiębiorstwach.

Artykuł Dwa nieszczęścia wymusiły cyberbezpieczeństwo w polskich firmach pochodzi z serwisu CRN.

]]>Artykuł Luka w Microsoft Office 365 pochodzi z serwisu CRN.

]]>Organizacjom zagraża luka w Microsoft Office 365 Message Encryption (OME) – ostrzega WithSecure (dawniej F-Secure Business). Cyberprzestępcy, którzy pozyskają wystarczająco dużą liczbę e-maili OME, mogą wykorzystać wyciek do częściowego lub pełnego ustalenia treści wiadomości.

Usługa Microsoft Office 365 Message Encryption jest używana przez organizacje wysyłania zaszyfrowanych wiadomości e-mail.

„Atakujący, mając dostęp do dużej liczby maili, mogą być w stanie odszyfrować wiadomości. Im większa liczba e-maili w ich rękach, tym łatwiejszy i dokładniejszy jest ten proces. Cyberprzestępcy mogą wykorzystać archiwa wiadomości skradzionych podczas włamania na konta, serwery poczty elektronicznej bądź kopie zapasowe danych” – wyjaśnia Harry Sintonen, konsultant WithSecure i badacz cyberbezpieczeństwa, który odkrył lukę.

Hakerzy mogą przeprowadzić analizę wiadomości nawet offline. Nie da się już uniemożliwić im odszyfrowania e-maili, jeżeli wejdą w ich posiadanie. Do wykorzystania luki nie jest potrzebna znajomość kluczy szyfrujących, a zastosowanie schematu Bring Your Own Key (BYOK) nie rozwiązuje problemu.

Microsoft nie załatał luki

Harry Sintonen podzielił się swoimi badaniami z Microsoftem już w styczniu 2022 r., jednak koncern nie wydał poprawki – twierdzi WithSecure.

„Każda organizacja korzystająca z OME do szyfrowania wiadomości e-mail, może mieć poważne problemy. Zwłaszcza te firmy, które mają wymagania dotyczące poufności umieszczone w umowach lub lokalnych przepisach. Trzeba zadać sobie pytanie, jaki wpływ na działalność danego podmiotu będzie miała kradzież tych danych” – podkreśla Sintonen.

WithSecure zaleca w tej sytuacji unikanie korzystania z OME jako sposobu na zapewnienie poufności wiadomości e-mail.

Artykuł Luka w Microsoft Office 365 pochodzi z serwisu CRN.

]]>