Artykuł Rekordowa liczba cyberataków na Polskę pochodzi z serwisu CRN.

]]>Hakerzy nigdy nie byli tak aktywni jak teraz. Średnio atakowali polskie firmy 2 tys. razy tygodniowo. To wzrost o blisko 100 proc w porównaniu do wakacji br. – ustalił Check Point Research.

Wśród najbardziej zagrożonych branż są sektory użyteczności publicznej, wojskowy, rządowy i finansowy. Hakerzy atakują, by uzyskać dostęp do poufnych danych. Najczęściej dostają się do sieci firmowych za pomocą zdalnego wykonania kodu (w 64 proc. organizacji) oraz ujawnień danych (62 proc.).

W opinii ekspertów tak drastyczny wzrost liczby ataków to wynik zaangażowania naszego kraju w pomoc Ukrainie oraz aktywności grup cyberprzestępczych, przychylnych lub powiązanych z Rosją. Przykładem może być XakNet, któremu przypisuje się atak na polski Senat. Działalność hakerów ma trzy podstawowe cele: zdyskredytowanie instytucji publicznej, kradzież poufnych danych i żądanie okupu.

Check Point Research odnotował większą liczbę ataków na całym świecie, w tym skokowy wzrost dotyczy Polski, Czech i Węgier.

Artykuł Rekordowa liczba cyberataków na Polskę pochodzi z serwisu CRN.

]]>Artykuł Połowa Polski zaatakowana – twierdzą rosyjscy hakerzy pochodzi z serwisu CRN.

]]>„Panowie, dziś wyp***rzyliśmy połowę Polski, ale nie poinformowaliśmy o tym z powodu nowej strategii, nowej pozycji i nowego nastroju killmilka.

Zorganizujmy nową światową grę. Jak się czują europejskie służby specjalne? Też jesteśmy zmęczeni, ale prze***aliście walkę” – oznajmili przestępcy.

W ostatnich dniach nieznani sprawcy dokonali ataku m.in. na serwery Senatu, łódzkie Centrum Zdrowia Matki Polki oraz rządowy portal eZamówienia. Check Point nie wklucza, że to sprawka prorosyjskich hakerów.

Atak na eZamówienia

Do ataku na eZamówienia doszło w poniedziałek 7.11. Serwis przetargowy został zablokowany przez atak DDoS. „Wiemy, że atak przeprowadzono z serwerów znajdujących się poza granicami kraju” – poinformował rzecznik Urzędu Zamówień Publicznych. Zapewnił, że nie ma ryzyka wycieku wrażliwych danych.

Killnet twierdził wcześniej, że od wybuchu wojny na Ukrainie zaatakował ponad 40 celów w Polsce.

„Killnet wspomniał, że przestanie teraz informować o niektórych swoich atakach, a jedynie będzie je realizować. Twierdzą, że stosowali już tę strategię przeciwko Polsce” – komentuje Sergey Shykevich, menedżer grupy wywiadu zagrożeń w Check Point Software Technologies.

Killnet atakuje CIA i lotniska w USA (tak twierdzi)

Killnet ogłosił też na Telegramie, że przeprowadził ataki na osiem amerykańskich lotnisk, stronę CIA i inne ataki DDoS, m.in. na Departament Handlu USA.

Kilka tygodni temu ugrupowanie ogłosiło, że wstrzymuje cyberataki przeciwko USA, ponieważ nie chce być przyczyną dalszej eskalacji między krajami i sankcji wobec Rosji. Wygląda na to, że przestępcy nie dotrzymali słowa.

Artykuł Połowa Polski zaatakowana – twierdzą rosyjscy hakerzy pochodzi z serwisu CRN.

]]>Artykuł Wytypowano sprawców ataku na polski Senat pochodzi z serwisu CRN.

]]>Rosyjscy hakerzy z XakNet mogli stać za atakami na polski Senat – informuje Check Point Research. Na tę grupę zdaniem ekspertów wydaje się wskazywać charakter ataków DDoS.

XakNet to grupa znana z ataków na największą ukraińską prywatną firmę energetyczną i ukraiński rząd w połowie br. Pod koniec października przyznała się do włamania do dowództwa zasobów ludzkich amerykańskiej armii. Ostatnio atakowała też parlamenty Słowacji i Izraela. W tym drugim przypadku to zemsta – jak twierdzi XakNet – za przekazanie Ukrainie informacji wywiadowczych o irańskich dronach, którymi Rosja atakuje ukraińskie miasta.

Dwa tygodnie temu przypuszczono atak DDoS na strony internetowe bułgarskiego prezydenta i rządu. Tamtejszy kontrwywiad przekazał, iż stoją za nimi rosyjscy hakerzy z grupy Killnet, która współpracowała z XakNet, np. podczas ataków na stronę izraelskiego parlamentu.

Killnet należy do najbardziej aktywnych grup w toczącej się cyberwojnie. Twierdzi, że w ciągu pół roku od agresji Rosji na Ukrainę wykonał ponad 500 ataków na kraje wspierające Ukrainę. Na Polskę takich ataków miało być ponad 40.

Niedawno doszło do ataku na porty lotnicze w kraju i oraz na transport i logistykę.

„XakNet jest stosunkowo nowy, więc niewiele o nich wiadomo. Wiemy, że są prorosyjscy, atakują proukraińskie cele. Ta grupa lubi atakować za pomocą DDoS. Obecnie istnieje około 2 tysięcy kont śledzących grupę na Telegramie. Skala i zakres ich działalności jest jednak w tej chwili niejasny” – informuje Liad Mizrachi z Check Pointa. Jak ustalono, grupy te nie zawsze współpracują z Kremlem, ale wspierają Rosję.

Bloomberg podał w czerwcu br., że amerykańska firma Mandiant zajmująca się cyberbezpieczeństwem ujawniła, iż rosyjski wywiad przekazał skradzione poufne informacje do XakNetu.

Mandiant uważa również, że działania XakNetu są koordynowane z operacjami grup hakerskich powiązanymi z rosyjskim wywiadem wojskowym (GRU).

Artykuł Wytypowano sprawców ataku na polski Senat pochodzi z serwisu CRN.

]]>Artykuł Cyberprzestępcy podają się za kurierów i Microsoft pochodzi z serwisu CRN.

]]>DHL jest najczęściej wykorzystywaną marką w hakerskich atakach phishingowych – według Check Point Research. Logo niemieckiej firmy logistycznej wykorzystywane było w 22 proc. ataków typu brand phishing w III kw. br.

Innymi często nadużywanymi przez przestępców markami są Microsoft (16 proc.) i LinkedIn (11 proc.). Z tym że LinkedIn mocno stracił na „popularności” (52 proc. w I kw. br. i 45 proc. w II kw. br.).

Ataki są skierowane również przeciwko polskim klientom DHL, oszuści korzystają też z wizerunku Poczty Polskiej oraz InPostu. Ostrzegał przed tym niedawno CERT Polska.

Wzrost DHL może być częściowo spowodowany globalną kampanią phishingową, przed którą gigant logistyczny ostrzegał tuż przed wakacjami.

Do czołowej „10” zawitał Instagram. Pod tę markę przestępcy podszyli się w kampanii phishingowej „blue badge”, odkrytej we wrześniu br.

Nie traćcie czujności w związku z LinkedIn

Ataki na firmy kurierskie i spedycyjne można tłumaczyć zbliżającymi się świętami. Mimo dużego spadku dotyczącego LinkedIn eksperci ostrzegają, by nie tracić czujności i nadal zwracać uwagę na wszelkie e-maile lub komunikaty, które rzekomo pochodzą z tego serwisu.

Jak działają przestępcy

Próbują podszywać się pod oficjalną witrynę internetową firmy, używając nazwy domeny lub adresu URL i projektu strony www podobnego do oryginalnej. Link do fałszywej strony może zostać wysłany za pośrednictwem e-mail lub SMS. Użytkownik może także zostać przekierowany podczas przeglądania sieci lub przez złośliwą aplikację mobilną.

Fałszywa strona internetowa zazwyczaj zawiera formularz przeznaczony do kradzieży danych uwierzytelniających ofiar (płatności, danych osobowych), dlatego eksperci Check Pointa zalecają ostrożność podczas dzielenia się danymi.

Najczęściej wykorzystywane do phishingu marki w III kw. 2022 r.

1. DHL (dotyczy 22% wszystkich ataków phishingowych na świecie)

2. Microsoft (16%)

3. LinkedIn (11%)

4. Google (6%)

5. Netflix (5%)

6. WeTransfer (5%)

7. Walmart (5%)

8. Whatsapp (4%)

9. HSBC (4%)

10. Instagram (3%)

Artykuł Cyberprzestępcy podają się za kurierów i Microsoft pochodzi z serwisu CRN.

]]>Artykuł Atak na Ubera. „To wygląda źle” pochodzi z serwisu CRN.

]]>Uber padł ofiarą cyberataku. Firma potwierdziła naruszenie systemów. Ze wstępnych ustaleń wynika, że do ataku doszło za sprawą przejęcia konta jednego z pracowników z pomocą phishingu. Do redakcji The New York Timesa zgłosił się 18-latek, który twierdzi, że to on jest hakerem. Jako motyw ataku podał słabe zabezpieczenia firmy i niskie zarobki kierowców Ubera.

Jak przebiegał atak

Przejęte hasło pracownika Ubera wykorzystano do dostępu do wewnętrznej sieci VPN. Nie jest jasne, w jaki sposób napastnik lub napastnicy ominęli dwuetapową weryfikację – czy zapewnił ją pracownik, czy jej nie było – komentuje Kevin Reed, CISO Acronisa.

W wewnętrznej sieci Ubera atakujący przejęli wysoce uprzywilejowane dane uwierzytelniające i z ich pomocą uzyskali dostęp do wszystkiego, w tym do systemów produkcyjnych, konsoli corp EDR, interfejsu zarządzania Uber slack i in. – informuje ekspert Acronisa.

„To wygląda źle. Co gorsza, jeśli masz swoje dane w Uberze, jest duże ryzyko, że wiele osób ma do nich dostęp” – przyznaje Kevin Reed. Jak jednak zastrzega, na razie nie wiadomo, czy napastnik wykradł te dane.

Szef ds. cyberbezpieczeństwa Ubera przed sądem

W 2016 r. wyciekły dane osobowe 57 mln użytkowników Ubera, w tym nazwiska, adresy e-mail i numery telefonów oraz informacje o prawie jazdy około 600 tys. amerykańskich kierowców.

Dwie osoby uzyskały dostęp do informacji za pośrednictwem „usługi w chmurze innej firmy”, z której korzystał wówczas Uber.

Z powodu zatajenia incydentu, zaledwie kilka dni temu przed sądem stanął Joe Sullivan, były szef bezpieczeństwa w Uberze.

„Wygląda na to, że poważny atak socjotechniczny znacząco naruszył Ubera. Co ciekawe atak miał miejsce tydzień po tym, jak ich były szef działu bezpieczeństwa stanął przed sądem w USA, w sprawie naruszenia danych z 2016 r.” – zwraca uwagę Deryck Mitchelson, Field CISO EMEA w Check Point Software Technologies.

Artykuł Atak na Ubera. „To wygląda źle” pochodzi z serwisu CRN.

]]>Artykuł Lawina cyberataków w Polsce pochodzi z serwisu CRN.

]]>W sierpniu Polska odnotowała 42-proc. wzrost ataków cybernetycznych – według Check Point Research. To rekordowy przyrost miesięczny.

Na początku sierpnia br. tygodniowo dokonywano w naszym kraju przeciętnie 687 ataków na pojedynczą sieć firmową. Pod koniec miesiąca liczba ta wyniosła już 977, osiągając najwyższą wartość w ostatnich dwóch kwartałach.

Na świecie jest jeszcze gorzej – w ostatnim tygodniu sierpnia br. liczba ataków na pojedynczą organizację wyniosła średnio 1180.

Co wysyłają hakerzy na polskie komputery i smartfony?

Najczęściej wykrywane są botnety, cryptominery i infostealery. Polski krajobraz zagrożeń wyróżnia się tym, że większość (52 proc.) złośliwych plików dostarczanych jest przez strony internetowe. Na świecie głównym wektorem ataków są e-maile (75 proc.).

Obecnie najbardziej rozpowszechnionym szkodliwym oprogramowaniem w krajowych sieciach firmowych jest Formbook (wykryty aż w 8,2 proc. sieci), który wyprzedził Emoteta – wynika z analiz przedstawionych przez Check Pointa. Eksperci ostrzegają również przed powrotem mobilnego oprogramowania szpiegującego Joker.

FormBook to infostealer na system Windows, który może zbierać dane uwierzytelniające, zrzuty ekranu, monitorować i rejestrować naciśnięcia klawiszy, a także pobierać i uruchamiać pliki.

Joker to oprogramowanie szpiegujące na Androida. Może kraść SMS-y, listy kontaktów i informacje o urządzeniu, a także rejestrować ofiarę w płatnych usługach premium bez jej zgody.

Eksperci Check Pointa poinformowali również, że najczęściej wykorzystywaną luką na świecie jest Apache Log4j Remote Code Execution, która wpływała na 44 proc. organizacji na całym świecie.

Artykuł Lawina cyberataków w Polsce pochodzi z serwisu CRN.

]]>Artykuł Najbardziej rozpowszechniony malware w Polsce pochodzi z serwisu CRN.

]]>Emotet to nadal najczęściej wykorzystywane złośliwe oprogramowanie zarówno w Polsce, jak i na świecie. Stwierdzono, że odpowiada za infekcje blisko 5 proc. krajowych sieci. Globalnie ten odsetek jest wyższy i wynosi ponad 7 proc. – ustalił Check Point Research.

Jest to trojan – kiedyś bankowy, a obecnie rozpowszechnia także inne złośliwe oprogramowanie.

Zagrożenie jest jednak mniejsze niż w grudniu 2021 r., gdy stwierdzono ten malware wg Check Pointa w ponad 9 proc. krajowych sieci. W lipcu br. odnotowano 50-proc. spadek ilości sieci zainfekowanych Emotetem w porównaniu do czerwca br., ale jest on nadal groźny, bo cyberprzestępcy uzbrajają go w nowe możliwości, jak nowy moduł do kradzieży kart kredytowych.

Drugim najbardziej rozpowszechnionym szkodliwym programem w Polsce i na świecie jest Formbook, infostealer atakujący system Windows.

Check Point Research szacuje jego wpływ na 1,8 proc. zainfekowanych sieci w Polsce i blisko 3 proc. na świecie.

Formbook sprzedawany jest jako Malware-as-a-Service (MaaS) na forach hakerskich. Zbiera dane uwierzytelniające z przeglądarek internetowych, zrzuty ekranu, monitoruje i rejestruje naciśnięcia klawiszy.

Niechlubne podium w kraju zamyka AgentTesla, czyli zaawansowany trojan zdalnego dostępu. Może monitorować i gromadzić dane wejściowe z klawiatury ofiary i schowka systemowego, a także nagrywać zrzuty ekranu i eksfiltrować dane uwierzytelniające wprowadzone do różnych programów zainstalowanych na komputerze ofiary. Obecnie jego zasięg w Polsce przekracza 1,5 proc. sieci firm i organizacji.

Z kolei na świecie numerem 3 jest XMRig, czyli oprogramowanie open source wykorzystujące moce obliczeniowe zainfekowanych maszyn do wydobywania kryptowaluty Monero.

XMRig został ostatnio wykryty w niecałych 2 proc. sieci na świecie. W Polsce malware ten nie jest tak popularny (0,5 proc.).

Najgroźniejsze luki

Check Point Research ujawnił również najczęściej wykorzystywaną lukę bezpieczeństwa. Jest nią Web Server Exposed Git Repository Information Disclosure, przez którą zainfekowano ok. 42 proc. analizowanych organizacji na całym świecie. Tuż za nią plasuje się Apache Log4j Remote Code Execution (41 proc.).

Artykuł Najbardziej rozpowszechniony malware w Polsce pochodzi z serwisu CRN.

]]>Artykuł Rosyjska grupa zaatakowała polskie strony rządowe pochodzi z serwisu CRN.

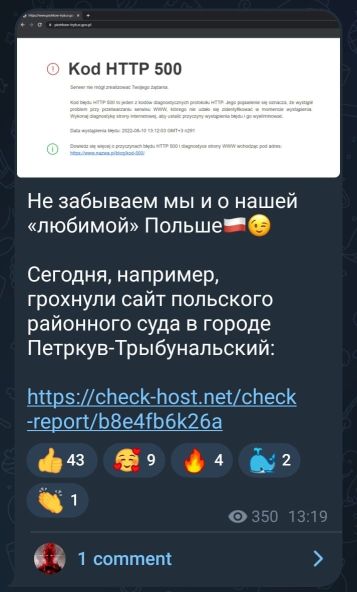

]]>Od kilku dni polskie i fińskie strony rządowe stały się celem ataków rosyjskiej grupy hakerów o nazwie NoName057(16). Przykładem jest strona sądu rejonowego w Piotrkowie Trybunalskim – informuje Check Point Research.

Hakerzy starają się blokować strony rządowe, czego dowodem według specjalistów są zrzuty z ekranu (na końcu tekstu).

Check Point informuje, że polska administracja odpiera ataki, ale ostrzega, że mogą się one powtarzać. O NoName057(16) na razie nie ma zbyt wielu informacji. Przypisuje się jej przeprowadzony we wtorek (9.08) atak DDoS na serwis internetowy fińskiego parlamentu. Według fińskich ekspertów mieli oni dokonywać podobnych działań przeciwko Polsce, Litwie i Norwergii.

Wydaje się, że wprowadzone przez rząd RP przed kilkoma dniami alerty i przedłużenie alarmu Charlie-CRP było słuszne – stwierdza Check Point.

Artykuł Rosyjska grupa zaatakowała polskie strony rządowe pochodzi z serwisu CRN.

]]>Artykuł Hakerzy czekają na powrót do szkoły. 114 proc. więcej ataków pochodzi z serwisu CRN.

]]>W lipcu 2022 r. w sektorze edukacji i badań odnotowano ponad dwukrotnie większą liczbę cotygodniowych cyberataków w porównaniu ze średnią w innych branżach. Ten sektor jest obecnie najczęściej celem przestępców, ze średnią globalną 2297 ataków na organizacje tygodniowo w I poł. 2022 r., co oznacza wzrost o 44 proc. w porównaniu z I poł. 2021 r. – według Check Point Research.

Łącznie w ciągu ostatnich dwóch lat liczba ataków na sektor edukacji i badań zwiększyła się aż o 114 proc. Przejście na naukę zdalną podczas pandemii otworzyło hakerom drzwi do sieci szkolnych. Uczniowie, rodzice i szkoły to kuszące cele dla hakerów ze względu na dane. A jest ich dużo, od dzienników ocen po projekty online. Wykradzione dane są wykorzystywane np. w kampaniach ransomware.

W Europie ataków na edukację jest zdecydowanie mniej. W lipcu 2022 r. było to średnio 1861 tygodniowo, co oznacza 6-proc. spadek względem zeszłego roku.

W Polsce również jest lepiej niż na świecie – edukacja nie znalazła się w pierwszej czwórce najbardziej zagrożonych branż. W naszym kraju według Check Pointa celem w br. jest przede wszystkim sektor rządowo – wojskowy.

Artykuł Hakerzy czekają na powrót do szkoły. 114 proc. więcej ataków pochodzi z serwisu CRN.

]]>Artykuł Ponad 1 tys. ataków tygodniowo na polskie wojsko pochodzi z serwisu CRN.

]]>Polska armia i administracja stały się celem ataków hakerów. Jak podaje Check Point Research co tydzień w Polsce przeprowadzanych jest średnio 1106 ataków na pojedynczą organizację z sektora rządowo-wojskowego, jak MON i agendy wojskowe – według danych za minione 6 miesięcy. Sektor ten jest w Polsce najbardziej narażony na działania cyberprzestępców. Ale to i tak mniej niż na świecie, gdzie instytucje militarne atakowane są przeciętnie 1675 razy tygodniowo.

Według Check Pointa, większość ataków w kraju jest z powodzeniem blokowana jest przez systemy bezpieczeństwa, jednak nie zawsze to się udaje.

Taka sytuacja miała miejsce kilka miesięcy temu, gdy doszło do ataków na polskie serwisy rządowe (Portal Podatkowy i Mój GOV.pl). Jak ustalono, stali za nimi cyberprzestępcy z Killnet, ugrupowania hakerskiego wspieranego przez Moskwę.

Doszło też do próby ataku na sektor bankowy – Krajową Izbę Rozliczeniową.

W styczniu br. Onet twierdził, że wyciekła baza danych z kopią inwentarza Wojska Polskiego, według portalu zawierająca informacje o wszystkim, co i w jakiej lokalizacji jest na stanie armii, od liczby pocisków i samolotów, poprzez używane oprogramowanie po mundury. MON tłumaczyło, że każdy mógł uzyskać te informacje z publicznych rejestrów.

W marcu 2022 r. The Washington Post donosił, że celem cyberataków byli – obok ukraińskich urzędników – polscy wojskowi. Za ataki mieli odpowiadać białoruscy hakerzy, w ramach akcji, mającej na celu kradzież poufnych danych przy pomocy phishingu.

Analitycy Google’a odkryli, że grupa białoruskich hakerów UNC1151/Ghostwriter próbowała uzyskać dane uwierzytelniające m.in. polskiego wojska, co według koncernu zdarzyło się po raz pierwszy w historii. Gigant nie był jednak w stanie potwierdzić, czy wyciekły jakieś dane skrzynek pocztowych, ponieważ nie należały one do poczty Google’a.

W obliczu rosnącego zagrożenia polska armia utworzyła Wojska Obrony Cyberprzestrzeni, które mają na celu defensywę, rozpoznanie i w razie potrzeby działania ofensywne by chronić Siły Zbrojne RP przed cyberatakami.

Z kolei CyberWOT, czyli komponent Wojsk Obrony Terytorialnej, ma zapewnić wsparcie w cyberochronie m.in. administracji lokalnej.

Nadal obowiązuje stopień alarmowy Charlie–CRP w Polsce

Pod koniec maja br. premier Mateusz Morawiecki przedłużył obowiązywanie w kraju stopni alarmowych Bravo i Charlie–CRP. Stopień alarmowy Charlie–CRP został wprowadzony, aby przeciwdziałać zagrożeniom w cyberprzestrzeni. Tak wysoki stopień – trzeci z czterech – obowiązuje w kraju już od 21 lutego.

Wojciech Głażewski, dyrektor zarządzający Check Point Software Technologies w Polsce, podkreśla, że wprowadzenie i podniesienie alarmu Charlie jest wyraźnym sygnałem, iż scenariusz ataków na polskie systemy, instytucje państwowe i wojskowe jest realny i nadal może rosnąć.

Artykuł Ponad 1 tys. ataków tygodniowo na polskie wojsko pochodzi z serwisu CRN.

]]>