Artykuł Nowy sposób ataku na użytkowników Allegro pochodzi z serwisu CRN.

]]>Zagrożenie może ujść uwadze użykownika, bo atak zaczyna się od wystawienia rzeczywistej oferty sprzedaży na portalu Allegro Lokalnie. Następnie napastnik po nawiązaniu kontaktu z potencjalną ofiarą, pod pretekstem konieczności wysyłki, przesyła jej swój link do fałszywej już oferty.

Ofiara jest prowadzona przez całą serię podrobionych stron – od samej oferty, poprzez panel logowania, panel płatności, na jej potwierdzeniu w aplikacji mobilnej kończąc. W ten sposób atakujący może pozyskać zarówno dane logowania do portalu Allegro, jak i wyłudzić pieniądze – stwierdził zespół CERT Polska.

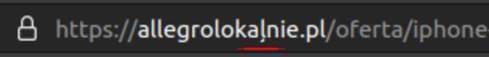

Adres, pod którym wykryto phishing, przypomina autentyczny adres platformy Allegro Lokalnie.

Jest jednak istotna różnica, którą wszkaże łatwo przeoczyć. Otóż podkreślona w tym fragmencie adresu URL litera na pierwszy rzut oka może wyglądać na „l”, ale w rzeczywistości jest to jednak znak specjalny Unicode – wyjaśnia CERT.

Według danych CERT Polska w minionym roku gwałtownie wzrosła liczba ataków phishingowych w polskiej sieci. W 2021 r. było ich o prawie 200 proc. więcej niż w 2020 r. Phishing to ponad 75 proc. wykrytych przez CERT incydentów bezpieczeństwa.

Artykuł Nowy sposób ataku na użytkowników Allegro pochodzi z serwisu CRN.

]]>Artykuł CERT: coraz częstsze próby wyłudzenia danych pochodzi z serwisu CRN.

]]>Cyberprzestępcy zwiększają aktywność w polskiej sieci – wynika z danych CERT Polska, zespołu działającego w strukturach Państwowego Instytutu Badawczego NASK.

Phishing coraz bardziej niebezpieczny

W minionym roku CERT Polska zarejestrował łącznie 29 483 incydenty bezpieczeństwa. To o 182 proc. więcej w porównaniu do 2020 r.

Wciąż dominuje phishing, czyli próby wyłudzenia danych, np. loginu i hasła do poczty, strony banku, portalu społecznościowego czy innej usługi online. Stanowił aż 76,57 proc. incydentów. To o 196 proc. więcej w porównaniu do poprzedniego roku.

Celem ataków były najczęściej firmy z branż: media, handel hurtowy i detaliczny oraz poczta i usługi kurierskie.

Jakiego metody stosowali przestępcy?

Skupili się na udoskonalaniu znanych scenariuszy phishingowych: przejęciu kont na Facebooku, fałszywych bramkach płatności i wyłudzaniu pieniędzy od sprzedających na portalach ogłoszeniowych.

To wszystko przełożyło się na rekordową liczbę zgłoszeń oszustw komputerowych. Ich łączny udział w wykrytych incydentach wyniósł blisko 90 proc. – wg raportu CERT Polska.

Złośliwe oprogramowanie i nielegalne treści też na topie

Drugim najczęstszym typem incydentów było szkodliwe oprogramowanie – 2847 w 2021 r., co stanowi 9,66 proc. wszystkich obsłużonych przez CERT incydentów. Tutaj odnotowano wzrost aż o 281 proc.

Trzecie miejsce w rankingu liczby zarejestrowanych incydentów w ubiegłym roku przypada kategorii obraźliwych i nielegalnych treści, w tym spamu. Odsetek tego typu incydentów wyniósł 1,05 proc. Tak niewielki procent wynika z faktu, iż do jednego incydentu zespół CERT Polska często przypisuje wiele zgłoszeń.

Puchnie lista ostrzeżeń przed stronami phishingowymi

W marcu 2020 r. CERT Polska uruchomił lista ostrzeżeń przed niebezpiecznymi stronami. Do końca 2021 r. do wykazu trafiło blisko 42 tys. złośliwych domen, z czego aż 33 tys. w samym 2021 r.

Ludzie sami wystawiają się na ryzyko

Jak podkreślają eksperci, rok 2021 przyniósł ze sobą bardzo liczne próby ataków wykorzystujących różne nawyki i słabości użytkowników sieci.

Najczęstszym grzechem jest stosowanie jednego hasła do różnych serwisów.

Drugą ludzką słabością jest wiara w istnienie łatwych i szybkich sposobów zarabiania pieniędzy. Dlatego oszuści wyciągali od naiwnych pieniądze np. oferując rzekome inwestycje w kryptowaluty lub akcje.

#BezpiecznyPrzemysł. CERT doradza firmom

W 2021 r. CERT Polska kontynuował akcję #BezpiecznyPrzemysł, w ramach której działa na rzecz podniesienia poziomu cyberbezpieczeństwa infrastruktury przemysłowej. W tym celu wyszukiwane są dostępne z publicznego internetu urządzenia, takie jak sterowniki PLC i panele operatorskie (HMI).

„Kontaktujemy się z ich właścicielami i doradzamy, jak je zabezpieczyć. W tym roku skupiliśmy się głównie na rozwoju wewnętrznych narzędzi automatyzujących oraz na poszukiwaniu nowych podatności w sprzęcie popularnym w Polsce” – wyjaśnia Marcin Dudek, ekspert działu CERT Polska.

W tym roku CERT podjął działania pod względem licznych przypadków, w których można było zdalnie przejąć całkowitą kontrolę na procesem przemysłowym, m.in. w oczyszczalniach ścieków i stacjach uzdatniania wody.

Artykuł CERT: coraz częstsze próby wyłudzenia danych pochodzi z serwisu CRN.

]]>Artykuł Przemysław Jaroszewski: z CERT Polska do Standard Chartered pochodzi z serwisu CRN.

]]>Przemysław Jaroszewski został szefem zespołu ds. reakcji na cyberzagrożenia (VP, Incident Response) w Standard Chartered.

Do jego głównych zadań będzie należało nadzorowanie, realizacja i rozwijanie globalnej strategii banku w zakresie reagowania na incydenty w celu ochrony danych klientów, obsługa incydentów cyberbezpieczeństwa i poprawy odporności na ryzyko. W Polsce Standard Chartered rozwija globalne centrum kompetencyjne ds. cyberbezpieczeństwa.

Nagłe odejście z NASK

Przemysław Jaroszewski poprzednio pracował w CERT Polska, a przez ostatnie 5 lat był kierownikiem tego zespołu w NASK PIB. Koordynował proces reagowania na incydenty na dużą skalę oraz współpracę z interesariuszami, m.in. z kancelarią premiera.

Jaroszewski nagle przestał być szefem CERT Polska w listopadzie ub.r. Mówiło się, że został zmuszony do odejścia z powodów politycznych. Wywołało to protest pracowników. Obowiązki szefa CERT Polska przejął następnie Sebastian Kondraszuk.

Standard Chartered ściąga ekspertów ds. cyberbezpieczeństwa

Przemysław Jaroszewski jest kolejnym ekspertem ds. cyberbezpieczeństwa, który wzmocnił Standard Chartered. W minionych latach do zespołu banku dołączyli m.in. Adam Lange (szef zespołu ds. wykrywania cyberzagrożeń), Marcin Ludwiszewski (szef ‘Purple Team’), Krystian Szybis (szef zespołu ds. testów penetracyjnych) i Cezary Piekarski, który najpierw pełnił funkcje kierownicze, a od 2021 r. objął stanowisko dyrektora Globalnego Pionu Cyberbezpieczeństwa Technologicznego.

Od początku 2019 r. Standard Chartered buduje w Polsce swoje globalne centrum kompetencyjne ds. cyberbezpieczeństwa. Obecnie bank zatrudnia blisko 1 tys. pracowników, z czego prawie 200 zajmuje się cyberbezpieczeństwem.

Artykuł Przemysław Jaroszewski: z CERT Polska do Standard Chartered pochodzi z serwisu CRN.

]]>Artykuł Wojna na Ukrainie. CERT Polska wydaje rekomendacje ws. cyberzagrożeń dla firm pochodzi z serwisu CRN.

]]>CERT Polska, zespół NASK odpowiedzialny za monitorowanie i przeciwdziałanie zagrożeniom informatycznym, w związku z sytuacją na Ukrainie i ogłoszeniem alarmu Charlie-CRP, wydał zalecenia dotyczące ochrony cyfrowej dla przedsiębiorstw oraz dla osób prywatnych.

„Wdrożenie rekomendacji uważamy za konieczne” – podkreślają eksperci.

„Jeśli do tej pory Twoja firma nie testowała nigdy procedury przywracania kopii zapasowych, to jest to właściwy moment na zrobienie tego” – apeluje CERT Polska.

Rekomendacje CERT Polska dla firm są następujące:

Należy:

- Przetestować przywracanie infrastruktury z kopii zapasowych. Kluczowe jest, żeby zostało to wykonane w praktyce na wybranych systemach, nie tylko proceduralnie.

- Upewnić się, że posiadane kopie zapasowe są odizolowane i nie ucierpią w przypadku ataku na resztę infrastruktury.

- Upewnić się, że dokonywane są aktualizacje oprogramowania, w szczególności dla systemów dostępnych z internetu. Należy zacząć od podatności, które są na liście obecnie aktywnie wykorzystywanych w atakach wg CISA.

- Upewnić się, że wszelki dostęp zdalny do zasobów firmowych wymaga uwierzytelniania dwuskładnikowego.

- Przejrzeć usługi w adresacji firmowej dostępne z internetu i ograniczyć je do niezbędnego minimum. Można w tym celu wykorzystać np. portal Shodan. W szczególności nie powinny być bezpośrednio dostępne usługi pozwalające na zdalny dostęp jak RDP czy VNC.

- Aktualizować w sposób automatyczny sygnatury posiadanych systemów bezpieczeństwa typu AV, EDR, IDS, IPS, itd.

- Wdrożyć filtrowanie domen w sieci firmowej na bazie publikowanej przez CERT Polska listy ostrzeżeń. Dzięki temu w szybki sposób zablokowane zostaną zaobserwowane przez nas złośliwe domeny.

- Zapoznać się z przygotowanym przez CSIRT KNF poradnikiem dotyczącym obrony przed atakami DDoS i wdrożyć jego rekomendacje.

- Zapoznać się z poradnikiem CERT omawiającym sposoby wzmocnienia ochrony przed ransomware i wdrożyć jego rekomendacje.

- Zapoznać się z materiałami CERT dotyczącymi bezpieczeństwa haseł.

- Zapoznać się z artykułem CERT dotyczącym mechanizmów weryfikacji nadawcy wiadomości i wdrożyć je dla domen wykorzystywanych do wysyłki poczty.

- W przypadku posiadania własnego zakresu adresów IP CERT zaleca dołączenie do platformy N6. Za jej pośrednictwem udostępnia na bieżąco informacje o podatnościach i podejrzanej aktywności obserwowanej przez nas w podanym zakresie adresowym.

- Wyznaczyć osobę odpowiedzialną za koordynację działań w przypadku wystąpienia incydentu i przećwiczyć procedury reagowania.

- Uczulić pracowników na obserwację podejrzanej aktywności oraz poinformowanie o sposobie jej zgłaszania do wyznaczonej w firmie osoby.

- Zgłosić do CERT Polska osobę kontaktową, nawet jeśli nie zobowiązuje do tego ustawa. Dzięki temu będziemy w stanie szybko skontaktować się z właściwą osobą w celu przesłania ostrzeżenia.

- Zgłaszać każdą podejrzaną aktywność do właściwego CSIRT-u, tj.:

- CSIRT GOV — administracja rządowa i infrastruktura krytyczna,

- CSIRT MON — instytucje wojskowe,

- CSIRT NASK — wszystkie pozostałe.

Gdy firma współpracuje z Ukrainą

Dodatkowo CERT Polska zaleca firmom współpracującym z podmiotami na Ukrainie lub mającym tam oddziały sprawdzenie reguły dla dostępu sieciowego i ograniczenie do minumum dozwolonego ruchu. Rekomenduje także monitoring ruchu sieciowego, zwłaszcza na styku sieci z firmami lub oddziałami na Ukrainie.

Zalecane jest także objęciem szczególnym monitoringiem hostów, na których zainstalowano oprogramowanie otrzymujące automatyczne aktualizacje od podmiotów na Ukrainie.

Ponadto pracowników należy wyczulić na informacje nakłaniające ich do podjęcia jakiegoś działania – twierdzi CERT (co ma np. ochronić przed próbami phishingu).

Wydano także zalecenia dla osób prywatnych.

Rekomendacje CERT Polska dla obywateli:

- Zapoznaj się z poradnikiem dotyczącym bezpieczeństwa skrzynek pocztowych i kont w mediach społecznościowych oraz zastosuj się do jego rekomendacji.

- Bądź wyczulony na sensacyjne informacje, w szczególności zachęcające do natychmiastowego podjęcia jakiegoś działania. Weryfikuj informacje w kilku źródłach. Upewnij się, że informacja jest prawdziwa przed podaniem jej dalej w mediach społecznościowych. Jeśli masz jakieś wątpliwości, wstrzymaj się.

- Uważaj na wszelkie linki w wiadomościach mailowych i SMS-ach, zwłaszcza te sugerujące podjęcie jakiegoś działania, np. konieczność zmiany hasła, albo podejrzaną aktywność na koncie. Obserwowaliśmy w przeszłości tego typu celowane ataki na prywatne konta, gdzie celem było zdobycie informacji zawodowych.

- Upewnij się, że posiadasz kopię zapasową wszystkich ważnych dla siebie plików i potrafisz je przywrócić w przypadku takiej potrzeby.

- Śledź ostrzeżenia o nowych scenariuszach ataków na naszych mediach społecznościowych: Twitter, Facebook.

- Zgłaszaj każdą podejrzaną aktywność przez formularz na stronie incydent.cert.pl lub mailem na cert@cert.pl. Podejrzane SMS-y prześlij bezpośrednio na numer 799 448 084. CERT Polska rekomenduje zapisanie go w kontaktach.

Zespół CERT specjalizuje się m.in. w obsłudze i koordynacji zgłoszeń incydentów cyberbezpieczeństwa w sektorze publicznym oraz u operatorów usług kluczowych i dostawców usług cyfrowych.

Artykuł Wojna na Ukrainie. CERT Polska wydaje rekomendacje ws. cyberzagrożeń dla firm pochodzi z serwisu CRN.

]]>Artykuł Zmiana w kierownictwie NASK pochodzi z serwisu CRN.

]]>Nadzoruje przygotowanie, przeprowadzenie i optymalizację procesów zakupowych w NASK. Będzie również odpowiadać za wdrożenia systemu elektronicznego zarządzania dokumentacją w instytucjach publicznych.

Magdalena Tarczewska-Szymańska ma wieloletnie doświadczenie w pracy w administracji publicznej. Zajmowała się funduszami europejskimi w Urzędzie Komitetu Integracji Europejskiej oraz w ministerstwach pracy i gospodarki. Pełniła funkcję dyrektora generalnego w ministerstwach rozwoju regionalnego, środowiska, rozwoju oraz w Kancelarii Prezesa Rady Ministrów.

Pracowała również w PSDB – spółce konsultingowo-doradczej w obszarze ewaluacji polityk publicznych. Jest wieloletnim członkiem komitetów audytu w instytucjach publicznych.

Magdalena Tarczewska-Szymańska jest absolwentką studiów Excecutive MBA na Uniwersytecie Warszawskim, SGH na kierunku zarządzanie i marketing oraz programu Agro Top Public Excecutive organizowanych przez IESE oraz KSAP.

NASK (Naukowa i Akademicka Sieć Komputerowa) jest państwowym instytutem badawczym nadzorowanym przez kancelarię premiera. Od 2017 r. ma status Państwowego Instytutu Badawczego (PIB). Zajmuje się przede wszystkim działaniami związanymi z bezpieczeństwem internetu. W jego skład wchodzi zespół CERT Polska, gdzie w listopadzie ub.r. doszło do niespodziewanej zmiany kierownika.

Zgodnie z ustawą o krajowym systemie cyberbezpieczeństwa NASK-PIB jest jednym z zespołów reagowania na incydenty komputerowe (tzw. CSIRT).

Artykuł Zmiana w kierownictwie NASK pochodzi z serwisu CRN.

]]>Artykuł Nowy szef CERT Polska pochodzi z serwisu CRN.

]]>Sebastian Kondraszuk przejął obowiązki kierownika CERT Polska. Dotychczas był zastępcą szefa tego zespołu.

Z należącą do NASK jednostką jest związany od 6 lat, a od 2 lat pełnił funkcję zastępcy kierownika CERT Polska. Specjalizuje się w obszarze reagowania na incydenty. Przed pracą w NASK był związany z sektorem finansowym.

Zespół CERT w obronie byłego kierownika

Na początku listopada br. ze stanowiskiem szefa CERT Polska niespodziewanie pożegnał się Przemysław Jaroszewski, który pracował w tym zespole od 21 lat, a przez ostatnie 5 lat był jego kierownikiem.

Pojawiła się informacja, że odszedł pod naciskiem, a bezpośrednim powodem miała być jego aktywność na prywatnym profilu społecznościowym i wyrażane tamże przez niego poglądy krytyczne wobec rządzącej opcji. NASK jest nadzorowany przez Ministerstwo Cyfryzacji.

Przeciwko takiej sytuacji zaprotestowali pracownicy CERT Polska, podkreślając fachowość i zasługi Przemysława Jaroszewskiego. Zaznaczano, że pozycja kierownika CERT Polska nigdy nie była stanowiskiem politycznym.

„W naszej ocenie obecna sytuacja zagraża utrzymaniu wysokiej skuteczności wykonywanej przez CERT Polska pracy, a w konsekwencji prowadzi do obniżenia poziomu cyberbezpieczeństwa naszego kraju” – stwierdzono w liście do premiera Mateusza Morawieckiego i pełnomocnika rządu ds. cyberbezpieczeństwa, Janusza Cieszyńskiego.

Szef NASK: chcemy zapewnić stabilność działania

NASK postawił na kontynuację w CERT i szybkie zakończenie wakatu na stanowisku kierownika. W obliczu rosnących cyberzagrożeń rola zespołu staje się coraz ważniejsza.

„Naszym celem jest zapewnianie pełnej stabilności działania i dalszego konsekwentnego rozwoju zespołu, jego kompetencji i narzędzi technicznych w czasach rosnących potrzeb i wyzwań w obszarze cyberbezpieczeństwa” – komentuje powołanie nowego szefa CERT, dyrektor NASK, Wojciech Pawlak.

CERT Polska zajmuje się m.in. obsługą i koordynacją zgłoszeń incydentów cyberbezpieczeństwa w sektorze publicznym oraz u operatorów usług kluczowych i dostawców usług cyfrowych. Monitoruje i przeciwdziała zagrożeniom informatycznym

Podziękowanie dla Przemysława Jaroszewskiego

Jednocześnie Wojciech Pawlak wraz z zastępcą dyrektora NASK, Krzysztofem Silickim, podziękował dotychczasowemu kierownikowi CERT Polska, Przemysławowi Jaroszewskiemu, „za jego wieloletnie zaangażowanie w prace NASK i kierowanie CERT Polska, które przyczyniło się do zbudowania tak ważnych w działalności NASK wysokich kompetencji i w konsekwencji pełnienia znaczącej roli dla cyberbezpieczeństwa kraju”.

Artykuł Nowy szef CERT Polska pochodzi z serwisu CRN.

]]>Artykuł Protest pracowników CERT Polska przeciwko zwolnieniu szefa pochodzi z serwisu CRN.

]]>„Z dużym zaniepokojeniem i konsternacją przyjęliśmy informację o tym, że kierownik zespołu CERT Polska, Przemysław Jaroszewski, został zmuszony do odejścia z pracy” – piszą pracownicy CERT Polska w liście otwartym do premiera Mateusza Morawieckiego i pełnomocnika rządu ds. cyberbezpieczeństwa, Janusza Cieszyńskiego.

Według ministra Cieszyńskiego umowę o pracę rozwiązano 4 listopada br. za porozumieniem stron.

„Ponieważ nie przedstawiono nam żadnych informacji odnośnie do treści rozmowy pomiędzy Ministrem Cieszyńskim a Przemysławem Jaroszewskim, swoją wiedzę w tym zakresie opieramy na doniesieniach medialnych. Według nich bezpośrednim powodem, dla którego zmuszono Przemysława Jaroszewskiego do rozwiązania umowy o pracę z NASK i odejścia ze stanowiska kierownika CERT Polska, była aktywność na prywatnym profilu portalu społecznościowego Facebook związana z jego poglądami politycznymi” – napisano, powołując się na publikację Zaufanej Trzeciej Strony.

„Zmuszeni jesteśmy stanowczo zaprotestować”

„Jeżeli doniesienia medialne są prawdziwe, zmuszeni jesteśmy stanowczo zaprotestować wobec takiej sytuacji. Prywatne poglądy polityczne nie powinny i nie mogą być powodem wywierania nacisków na pracowników i zmuszania ich do odejścia z pracy” – zaznaczają pracownicy CERT Polska.

„Jako pracownicy CERT Polska wyrażamy pełne zaufanie do Przemysława Jaroszewskiego. Pracując w tym zespole ponad 20 lat i będąc jego kierownikiem przez ostatnie 5 lat, miał kluczowy wkład w jego rozwój oraz budowę krajowego systemu cyberbezpieczeństwa i naszej roli w nim jako CSIRT NASK. W naszej ocenie obecna sytuacja zagraża utrzymaniu wysokiej skuteczności wykonywanej przez CERT Polska pracy, a w konsekwencji prowadzi do obniżenia poziomu cyberbezpieczeństwa naszego kraju” – stwierdzono w liście.

„Pozycja kierownika CERT nigdy nie była stanowiskiem politycznym”

„Przypominamy, że NASK jest instytucją nadzorowaną przez Ministra Cyfryzacji, a pozycja kierownika CERT Polska nigdy nie była stanowiskiem politycznym. Nie znając prawdziwych przyczyn rozwiązania umowy z Przemysławem Jaroszewskim, nie jesteśmy w stanie dokonać rzetelnej oceny sytuacji i naszej przyszłości w CERT Polska” – piszą pracownicy.

Jak przypominają, zespół wraz z wejściem w życie ustawy o krajowym systemie cyberbezpieczeństwa od lipca 2018 roku realizuje zadania CSIRT NASK.

Obok CSIRT GOV w ABW oraz CSIRT MON w Narodowym Centrum Bezpieczeństwa Cyberprzestrzeni CSIRT NASK jest jednym z trzech CSIRT-ów poziomu krajowego. Do jego najważniejszych zadań należy obsługa i koordynacja zgłoszeń incydentów cyberbezpieczeństwa zgłaszanych przez podmioty publiczne, operatorów usług kluczowych, dostawców usług cyfrowych i obywateli. Oprócz tego monitoruje i przeciwdziałamy zagrożeniom cyberbezpieczeństwa.

„Nasze liczne sukcesy w realizacji tych zadań są efektem skutecznego zarządzania Przemysława Jaroszewskiego i zaufania, jakim cieszy się nie tylko wśród pracowników CERT Polska, ale także wśród naszych krajowych i zagranicznych partnerów” – twierdzą pracownicy CERT Polska.

Pod listem podpisało się ponad 30 pracowników jednostki.

Artykuł Protest pracowników CERT Polska przeciwko zwolnieniu szefa pochodzi z serwisu CRN.

]]>Artykuł Atak na Profil Zaufany. Haker w rękach policji pochodzi z serwisu CRN.

]]>Doszło do włamania na konto Profilu Zaufanego 239 użytkowników systemu dostawcy tożsamości. Sprawca jest już w rękach policji. Namierzyli go funkcjonariusze wydziału do walki z cyberprzestępczością Komendy Stołecznej Policji wspólnie z CERT Polska. Hakerem okazał się 27-latek z Woli Krzywieckiej na Podkarpaciu.

Odpowie za to, że bez uprawnienia, omijając zabezpieczenia włamał się na konto Profilu Zaufanego 239 osób bez ich wiedzy i zgody oraz za udostępnienie innym osobom pozyskanych bezprawnie danych do logowań na stworzonej przez siebie platformie. W jego komputerze funkcjonariusze znaleźli liczne bazy danych loginów i haseł oraz narzędzia hakerskie.

Mężczyzna został tymczasowo aresztowany na 2 miesiące. Grozi mu do 8 lat pozbawienia wolności.

Policja twierdzi, że problemu można było uniknąć, gdyby użytkownicy serwisów internetowych stosowali różne hasła dostępowe do różnych kont. W tym przypadku we wszystkich usługach wykorzystywano te same poświadczenia.

Artykuł Atak na Profil Zaufany. Haker w rękach policji pochodzi z serwisu CRN.

]]>Artykuł Aresztowania polskich cyberprzestępców pochodzi z serwisu CRN.

]]>Zarzuty obejmują m.in. kierowanie i udział w zorganizowanej grupie przestępczej, pranie brudnych pieniędzy, oszustwa komputerowe, kradzieże z włamaniem na konta bankowe oraz hacking.

Sprawy w ostatnich tygodniach nabrały przyspieszenia – w grudniu 2020 r. policjanci zatrzymali 7 osób, a w ramach wielu działań w tej sprawie zarzuty usłyszało 60 podejrzanych – podaje Śląska Policja.

Aktualnie z uwagi na zaawansowanie postępowania za kratkami przebywa 19 osób. Jak twierdzi prokuratura, aresztowani zajmują bardzo wysoką pozycję wśród polskich cyberprzestępców.

Fałszywe e-sklepy z elektroniką

Akcja to efekt wspólnych działań policji z Katowic, Łodzi, Gorzowa Wielkopolskiego, Warszawy, CBŚP we współpracy z CERT Polska, pod nadzorem Prokuratury Regionalnej w Warszawie. Postępowanie obejmuje kilka powiązanych wątków.

Ustalono, że podejrzani stworzyli ok. 40 fałszywych sklepów internetowych, m.in.: bluertvagd.pl, eurortvagd24.pl, monitcomplex.net, xkomp.net, hotokazje.com, mediamax.in.net, retrortv.in.net, mediartvadg.in.net, okazyjnie.net.

Sklepy rejestrowano na „słupy” lub skradzione dane osobowe. Dla zapewnienia wyższych zysków, sklepy były dobrze wypromowane i wysoko pozycjonowane.

Pieniądze wpłacane przez naciągniętych klientów trafiały na rachunki „słupów”, którzy udostępniali konta cyberprzestępcom. Następnie środki wypłacano w bankomatach albo przekazywano na giełdy kryptowalut. Konta na tych giełdach również rejestrowano na „słupy”, jak również karty SIM.

Podszywali się pod bramki płatności

Według śledczych podejrzani mogli prowadzić działalność phishingową, podszywając się pod serwisy płatności internetowych. Jak ustalono, stworzyli bramki udające Dotpay i PayU.

Podejrzani wysyłali SMS-y z linkami do fałszywych paneli płatności i informacją, że po wejściu na wskazaną stronę pokrzywdzeni pokryją koszty przesyłki kurierskiej za produkty zamawiane na Facebook Market Place.

Ponadto naciągano na regulowanie należności za media. Śledczy ustalili, że jeden z podejrzanych mógł wysłać nawet 40 tys. SMS-ów z linkami do fałszywych stron z rzekomą płatnością np. za prąd.

„Bankierzy” i hakerzy

W grupie istniał podział zadań. Część odpowiadała za pozyskiwanie rachunków bankowych. Według prokuratury jeden z podejrzanych sprzedał co najmniej 200 kont.

Tzw „bankierzy”, zajmowali się praniem pieniędzy m.in. używając bitomatów (bankomatów bitcoin) w Warszawie.

Inni odpowiadali za wysyłkę SMS-ów, zarządzanie wypłatami. Baza danych jednego podejrzanego zawierała loginy i hasła do kont poczty elektronicznej co najmniej kilkudziesięciu tysięcy osób.

Według CERT Polska od 2018 r. nasiliły się ataki wykorzystujące podszywanie się pod serwisy płatności online, takie jak Dotpay czy PayU – ostrzega warszawska prokuratura. Rozsyłane są SMS-y z informacją o konieczności dopłacenia do przesyłki, uregulowania rachunku za prąd, ogłoszenia, anulowania subskrypcji czy opłacenia szczepionki na Covid-19. Prokuratura zaleca dokładne sprawdzanie adresu strony internetowej, do której prowadzi link z SMS-a.

Artykuł Aresztowania polskich cyberprzestępców pochodzi z serwisu CRN.

]]>Artykuł CERT Polska: 42 proc. więcej ataków, źle z bezpieczeństwem szkół pochodzi z serwisu CRN.

]]>W III kw. 2020 r. liczba ataków przy użyciu szkodliwego oprogramowania, w porównaniu z poprzednim kwartałem, wzrosła aż 42 proc. – według CERT Polska. Eksperci przeanalizowali kilka tysięcy incydentów bezpieczeństwa, przypadki zainfekowania urządzeń oraz ataki przy użyciu szkodliwego oprogramowania. Wzrost aktywności cyberprzestępców nie jest tylko skutkiem pandemii. Już w ub.r. hakerzy zaczęli sobie poczynać coraz śmielej. W 2019 r. według CERT Polska wzrost liczby incydentów wobec 2018 r. wyniósł 73 proc.

Tylko 6 proc. szkół jest dobrze zabezpieczonych

CERT między czerwcem a sierpniem br. sprawdził bezpieczeństwo stron placówek oświatowych. Zakrojone na szeroką skalę badanie objęło 22 tys. stron, stanowiących blisko 18 tys. unikalnych domen oraz 6,6 tys. unikalnych adresów IP. Większość z nich stanowiły szkoły podstawowe, przedszkola i licea.

Wyniki są niepokojące: aż 94 proc. stron szkół nie posiadało poprawnie skonfigurowanych mechanizmów bezpieczeństwa, pozwalających na ochronę przed podszywaniem się pod adresy e-mail w ich domenach. Tylko 44 proc. stron miało poprawnie skonfigurowany certyfikat TLS służący do szyfrowania połączenia. Co najmniej jeden poważny błąd odnaleziono na ponad 4,8 tys. stron, czyli występował na ponad 20 proc. sprawdzanych witryn.

Atakujący wykorzystując te błędy mogli przechwycić dane z serwerów, włamać się do infrastruktury szkoły albo zamieszczać na stronach swoje treści.

Ludzie boją się utraty danych

Te statystyki potwierdzają obawy Polaków wyrażone na początku pandemii. W przeprowadzonym wówczas przez Krajowy Rejestr Długów i serwis ChronPESEL.pl badaniu, 60 proc. respondentów zadeklarowało, że obawia się utraty danych osobowych. Ponad połowa – 54 proc. – za największe zagrożenie uznało wycieki z baz danych urzędów i firm.

Pandemia incydentów

W czasie pandemii cyberprzestępcy szukają luk w systemach bezpieczeństwa serwisów gromadzących dane osobowe klientów lub pacjentów. W kwietniu do sieci trafiły poufne informacje na temat kilkuset pacjentów przebywających na kwarantannie w powiecie gnieźnieńskim. W tym samym miesiącu do podobnego incydentu doszło w sklepie internetowym Cyfrowe.pl, który gromadził dane klientów od 2007 r. Z kolei w sierpniu br. o wycieku danych z bazy swoich pracowników poinformowała sieć McDonald’s.

Na początku listopada doszło z kolei do wycieku, m.in. numerów PESEL, z bazy jednego z portali medycznego gromadzącego informacje o zdrowiu ponad 15 tys. pacjentów. W tym tygodniu natomiast o kradzieży danych, w tym również numerów PESEL, swoich studentów i pracowników poinformował Uniwersytet Warszawski.

„W sytuacji, w której otrzymujemy SMS-a, że właśnie sprawdza nas np. jakiś bank, w którym nie składaliśmy w ostatnim czasie wniosku o kredyt, wiemy, że ktoś próbuje wykorzystać właśnie nasze dane, żeby się wzbogacić i trzeba szybko reagować” – tłumaczy Bartłomiej Drozd, ekspert serwisu ChronPESEL.pl, partnera Krajowego Rejestru Długów.

Radzi stale monitorować zapytania na swój temat w Krajowym Rejestrze Długów, co pozwoli szybko zareagować, gdy ktoś próbuje wykorzystać przechwycone dane.

Artykuł CERT Polska: 42 proc. więcej ataków, źle z bezpieczeństwem szkół pochodzi z serwisu CRN.

]]>