Artykuł Procesory w akcji: jeszcze więcej bezpieczeństwa pochodzi z serwisu CRN.

]]>Bezpieczeństwo nabiera dodatkowego znaczenia

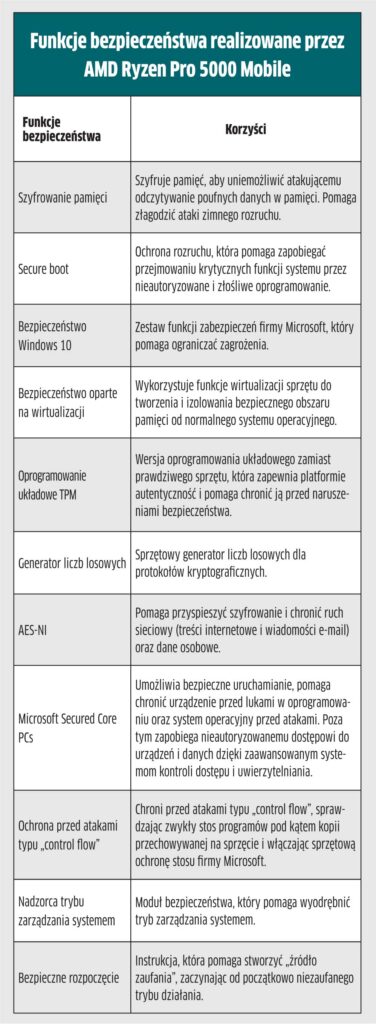

W marcu AMD poinformowało o wprowadzeniu na rynek nowej linii procesorów AMD Ryzen Pro 5000 Mobile. Wyniki osiągane przez AMD Ryzen Pro 5000 Mobile w różnych testach z pewnością robią wrażenie na klientach i mają istotny wpływ na podejmowane przez nich decyzje zakupowe, aczkolwiek co bardziej wymagający i wyedukowani użytkownicy coraz częściej zwracają uwagę na zabezpieczenia zastosowane w chipach. To kierunek, w którym będą musieli podążać wszyscy dostawcy półprzewodników, którzy mają ambicje, żeby być pierwszoplanowymi graczami w tym segmencie rynku. Dlatego też w najnowszych układach AMD znajdują zastosowanie takie technologie jak AMD PRO Security, AMD PRO Manageability czy AMD PRO Ready. Poza tym wraz z rodziną AMD Ryzen Pro 5000 Mobile zadebiutowały nowe rozwiązania w postaci AMD Shadow Stack (zapobiega atakom malware), a także szyfrowanie FIPS stosowane w sieciach rządowych. Wiele wskazuje na to, że takie funkcjonalności będą w najbliższej przyszłości zyskiwać na znaczeniu. Tym bardziej, że w ostatnim czasie mamy do czynienia z inwazją cyberprzestępców, bo choć nowoczesne technologie znacznie ułatwiły pracę oraz komunikację w czasie zarazy, to z drugiej strony otworzyły nowe furtki przed hakerami. Wiele wskazuje na to, że wraz z odejściem pandemii większość firm stosować będzie hybrydowy model pracy, co oznacza, że część personelu nadal będzie pracować w domu.

Architektura Zen: bezpieczeństwo priorytetem

Hakerzy często wykorzystują luki i błędy konfiguracyjne w oprogramowaniu, żeby włamać się do infrastruktury IT. I jest to jeden z głównych powodów, dla których zabezpieczenia sprzętowe wciąż zyskują na znaczeniu. W pewnym stopniu przyczyniły się do tego nagłaśniane w mediach przypadki występowania luk w procesorach znanych producentów. W rezultacie dostawcy podjęli działania mające na celu nie tylko wyeliminowanie usterek, ale również wprowadzenie elementów podwyższających poziom ochrony przed cyberatakami. Klasyczny przykład stanowią procesory AMD Ryzen Pro 5000 Mobile, zbudowane w oparciu o mikroarchitekturę Zen. Jej twórcy jasno deklarują, że oprócz tego, iż powinna dostarczyć użytkownikom moc i wydajność, musi zapewnić również bezpieczeństwo. Takie podejście do projektowania procesorów sprawia, że właściciele komputerów wyposażonych w chipy AMD zyskują ochronę przed wieloma incydentami, w tym chociażby wyrafinowanymi atakami na oprogramowanie układowe.

Wielowarstwowa ochrona kluczem do sukcesu

Inżynierowie projektujący procesory wychodzą z założenia, że optymalne bezpieczeństwo może zapewnić jedynie warstwowa ochrona. Właśnie dlatego dostawcy półprzewodników współpracują z dostawcami systemów operacyjnych oraz komputerów PC, aby uzupełnić zabezpieczenia na różnych poziomach. Kooperacja pomaga ograniczyć do minimum ryzyko ataków, a tym samym skrócić przestoje i zmniejszyć liczbę wprowadzanych poprawek. Ze zrozumiałych względów AMD łączą bliskie relacje z Microsoftem. Obie firmy współpracują przy opracowywaniu urządzeń klasy korporacyjnej Secured-Core PC opartych na platformie AMD Ryzen PRO. Wspólne działania mają na celu ochronę systemów przed złożonymi atakami skierowanymi na oprogramowanie sprzętowe, a także zapewnienie prostego oraz bezpiecznego korzystania z komputerów osobistych dla klientów biznesowych. AMD prowadzi też wspólne działania z producentami OEM, aby uzupełnić i włączyć funkcje wszystkich dostępnych zabezpieczeń. Ekosystem bezpieczeństwa tworzy najwyższą warstwę. W tradycyjnych systemach dane są chronione przez pełne szyfrowanie dysku (FDE). Jednak w tym przypadku klucze kryptograficzne służące do szyfrowania i deszyfrowania dysków, są zapisywane jako czysty tekst. W rezultacie haker, zdobywając dostęp do komputera, może z łatwością odszyfrować taki nośnik. Co ważne, kodowanie w AMD Memory Guard jest zgodne ze standardem FIPS 140–3, sformułowanym przez rząd Stanów Zjednoczonych i opisującym wymagania w zakresie szyfrowania i bezpieczeństwa wobec produktów informatycznych do przetwarzania danych istotnych, ale nie zastrzeżonych.

Następny element układanki stanowi ASP (AMD Secure Processor), czyli procesor zabezpieczający, który odpowiada za uwierzytelnianie początkowego oprogramowania sprzętowego instalowanego na platformie. ASP zapewnia silniejszą ochronę przed złośliwym lub fałszywym softwarem. W przypadku wykrycia błędów lub ingerencji dostęp jest automatycznie blokowany.

Procesory z rodziny AMD Ryzen Pro 5000 Mobile wykorzystują też AMD Shadow Stack, aby zmniejszyć ryzyko stwarzane przez złośliwe oprogramowanie. Niektóre typy malware’u próbują wykraść dane przejmując dostęp do legalnych programów już zainstalowanych na komputerze pracownika. AMD Shadow Stack wykrywa wszelkie próby tego typu ataków, identyfikując podejrzane oznaki, które mogą świadczyć o zainfekowaniu aplikacji.

Przyjazne zarządzanie ułatwia ochronę

Jednym z największych koszmarów administratorów IT w czasie pandemii jest zarządzanie i ochrona komputerów rozproszonych w setkach, a czasami nawet tysiącach lokalizacji. Oczywiście próbują się posiłkować różnego rodzaju oprogramowaniem, ale nie mniej ważna jest w tym przypadku rola sprzętu. Admini mający pod kontrolą pecety wyposażone w procesory AMD mają nieco ułatwione zadanie. Platforma AMD Pro Manageability jest zintegrowana z popularnymi konsolami In-Band SCCM i MEM, umożliwia działom IT używanie jednej konsoli zarówno do zarządzania w paśmie, jak i poza nim. To upraszcza wsparcie oraz wymagania narzędziowe potrzebne do nadzoru nad systemami zgodnymi z Desktop and Mobile Architecture for System Hardware (DASH). AMD Pro Manageability pozwala zmniejszyć ogólne koszty utrzymania komputera oraz administracji. Działy IT zyskują dodatkowe możliwości w zakresie wydajniejszego zarządzania poprawkami i szybkiego łatania luk w zabezpieczeniach. To szczególnie ważne, bowiem jak wynika z badań przeprowadzonych przez ESG aż 27 proc. skutecznych ataków, które mają na celu uzyskanie dostępu do firmowej sieci wiąże się z wykorzystaniem luki w konfiguracji.

Artykuł Procesory w akcji: jeszcze więcej bezpieczeństwa pochodzi z serwisu CRN.

]]>