Wyciek (nie)kontrolowany

Co łączy amerykański Equifax ze szpitalem w Kole i szwedzką agencją transportu? Wszystkie te instytucje w konsekwencji wycieku wrażliwych danych, spowodowanego rażącymi zaniedbaniami w obszarze bezpieczeństwa IT, trafiły w 2017 r. na pierwsze strony gazet.

Wyciek danych może zagrozić nawet najpoważniejszym przedsiębiorstwom. Według informacji opublikowanych w tegorocznym Cisco Annual Cybersecurity Report aż 22 proc. firm utraciło klientów wskutek ataku hakerskiego. W obliczu Rozporządzenia o Ochronie Danych Osobowych (RODO), wchodzącego w życie w maju 2018 r., skutki wycieków stają się jeszcze większym problemem dla klientów.

Anatomia ataku

Jedną z najczęstszych przyczyn wycieku poufnych danych z przedsiębiorstwa jest infekcja komputera pracownika. Po zainfekowaniu urządzenia złośliwym oprogramowaniem hakerzy mogą przejąć nad nim pełną kontrolę – poprzez połączenie maszyny z tzw. serwerem Command and Control (C&C). Następnie są w stanie pobrać poufne dane z serwerów firmowych i przesłać je w dowolne miejsce na świecie.

Gdy tradycyjny antywirus już nie wystarczy

Rozwiązaniem, które wszyscy kojarzymy z zabezpieczaniem komputerów czy urządzeń mobilnych, jest antywirus sygnaturowy. Niestety, było ono tworzone w innych czasach – w końcu antywirusy są na rynku już przeszło 30 lat. W tamtym okresie mieliśmy do czynienia z prostszymi zagrożeniami, a złośliwego oprogramowania było o wiele mniej. Według badań Panda Software w 2005 r. nowa, unikalna próbka złośliwego oprogramowania była widziana średnio co 12 minut, tymczasem rok temu – co cztery sekundy! Tę nową rzeczywistość brutalnie podsumował wiceprezes Symanteca, który trzy lata temu stwierdził na łamach prasy: „antywirus jest martwy”.

Big Data na rzecz bezpieczeństwa

Pomimo apokaliptycznych wizji ekspertów zajmujących się bezpieczeństwem ten niekorzystny bieg zdarzeń może jednak zostać odwrócony. Potrzebujemy do tego dużej ilości danych telemetrycznych, mocy obliczeniowej oraz grupy badaczy zagrożeń – współczesnych „policjantów” Internetu. Właśnie taka mieszanka składników umożliwia Cisco przygotowanie najbardziej aktualnej informacji dotyczącej obecnie występującego złośliwego oprogramowania, przeprowadzanych kampanii phishingowych oraz serwerów Command and Control.

Od antywirusa do antymalware’u

Rozwiązania takie jak Cisco Advanced Malware Protection for Endpoints (w skrócie AMP for Endpoints) w pełni wykorzystują możliwości współczesnych mechanizmów obrony. Nie tylko umożliwiają zaawansowaną analizę dynamiczną i behawioralną, ale również czerpią wiedzę na temat najnowszych zagrożeń z prywatnej bądź publicznej chmury. Dzięki temu użytkownik ma pewność, że rozwiązanie antymalware’owe amerykańskiej marki będzie zawsze aktualne, a silnik systemu, który został przeniesiony do chmury, jest na okrągło zasilany wiedzą na temat najnowszych zagrożeń. Ponadto, w przeciwieństwie do antywirusa, skutecznie odpowie na nowe, najbardziej złożone ataki – często określane jako zero-day malware.

Z uwagi na mnogość złośliwego oprogramowania często dochodzi do sytuacji, w której plik w momencie wejścia do firmowej sieci nie jest jeszcze znanym zagrożeniem, jednak okazuje się nim na przykład dwie godziny po infekcji. AMP oferuje tak zwany mechanizm retrospekcji, który umożliwia wykrycie i zablokowanie danego zagrożenia nawet po tym, jak plik przedostanie się do sieci – poprzez jego ciągłą analizę, a nie tylko w momencie pojawienia się na stacji.

Ze względu na możliwość budowania map trajektorii zagrożeń, pokazujących na osi czasu wszystkie urządzenia zarażone konkretnym złośliwym oprogramowaniem, narzędzie Cisco to nie tylko idealny komponent dla specjalistów badających zagrożenia, ale również wydatna pomoc dla administratorów dbających o infrastrukturę IT, w tym stacje.

Gdy wszystko zawiedzie…

Dojrzała polityka bezpieczeństwa wymaga oceny ryzyka związanego z potencjalnymi zagrożeniami i zaplanowania odpowiednich kroków w celu jak najlepszego zabezpieczenia najważniejszych danych w firmie. Nie ma jednak rozwiązania z zakresu bezpieczeństwa, które by w stu procentach zabezpieczyło użytkownika przed wszystkimi możliwymi atakami. Jeżeli hakerzy naprawdę będą chcieli włamać się do czyjejś sieci, to niestety im się to w końcu uda. Dlatego Cisco proponuje swoim klientom rodzaj polisy ubezpieczeniowej w ramach usług zaawansowanych, polegającej na remediacji przyczyn wystąpienia wycieku z sieci. Dzięki temu firmy mają szansę pozyskać profesjonalnego partnera na trudne czasy, zamiast polegać jedynie na swoich umiejętnościach.

Rozciągnij parasol ochronny nad swoją siecią

Analiza plików na stacjach nie jest jedyną metodą upewnienia się, że firmowe maszyny nie zostaną zainfekowane. W związku z tym Cisco nabyło firmę OpenDNS, twórcę rozwiązania, które dziś znamy jako Cisco Umbrella. Rozwiązanie to wprowadza dodatkową warstwę ochrony w ruchu DNS-owym przez blokowanie zapytań do domen o niskiej reputacji. Według Cisco Annual Security Report w zeszłym roku ponad 90 proc. złośliwego oprogramowania wykorzystywało zapytania DNS. Niestety, wyniki cytowanego badania pokazują, że tylko około jedna trzecia firm analizuje ten ruch.

Dzięki dokładnemu wglądowi w zapytania DNS użytkownik będzie w stanie uzyskać o wiele więcej informacji na temat swojej sieci, w tym zaobserwować, które urządzenia końcowe próbują podłączyć się do serwerów C&C, co jest dowodem na zainfekowanie złośliwym oprogramowaniem. Administrator będzie śledził również zjawisko Shadow IT, czyli wykorzystanie narzędzi niezaakceptowanych formalnie przez dział IT do celów służbowych. Usługi chmurowe, takie jak Dropbox, Google Drive czy Box, mogą być bowiem zagrożeniem dla poufności danych wrażliwych, choć wiele firm nie monitoruje ich wykorzystania przez pracowników.

Diabeł tkwi w… mobilności

Przedsiębiorstwa wprowadzają szereg systemów do zabezpieczenia stacji wewnątrz budynków biurowych, a tymczasem pracownicy coraz częściej wynoszą z nich urządzenia, wykorzystując je do zadań służbowych lub prywatnych. Co więcej, gros użytkowników, zwłaszcza właścicieli smartfonów z systemem Android, nie aktualizuje odpowiednio często swojego sprzętu. Niestety, takie urządzenia stają się bardzo łatwym łupem dla hakerów, którzy następnie mogą wykorzystać wspomniane smartfony do kradzieży danych.

Zastosowanie zunifikowanego agenta na urządzenia końcowe Cisco Anyconnect umożliwia zabezpieczenie stacji przy użyciu mechanizmów AMP i Umbrella – nawet gdy pracownik w firmie naszego klienta nie będzie podłączony VPN-em. Równocześnie rozwiązania z zakresu kontroli dostępu dopuszczą do najważniejszych danych firmowych tylko te urządzenia, które mają aktualne oprogramowanie.

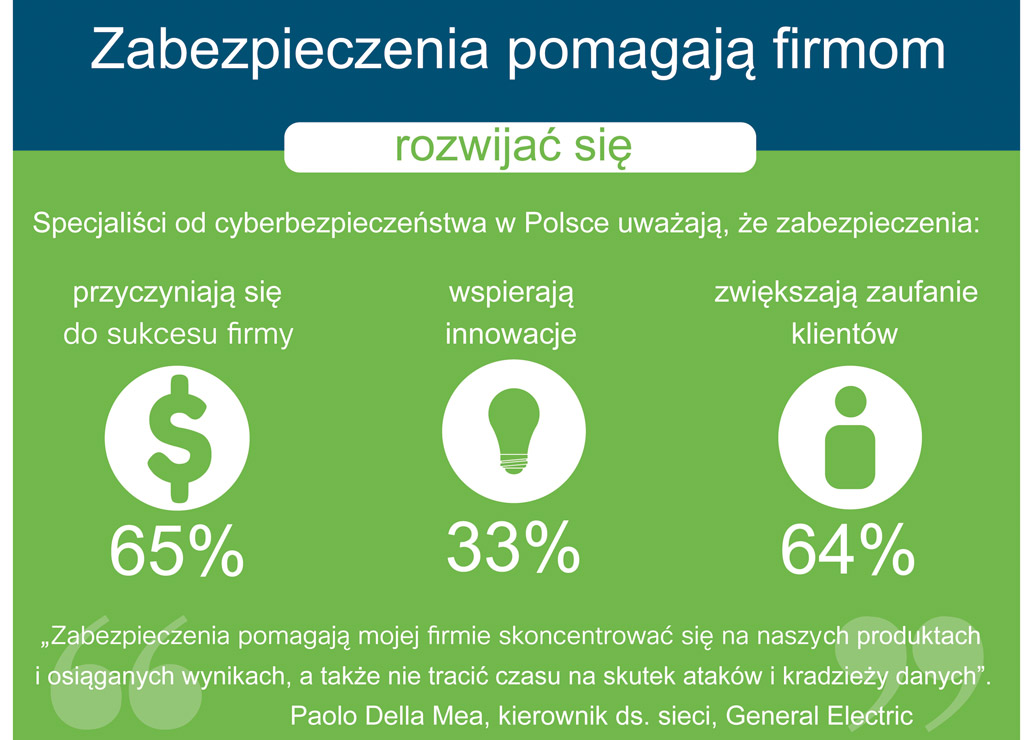

Infografika ZABEZPIECZENIA POMAGAJĄ FIRMOM

Podobne artykuły

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Bezpieczne usługi od partnerów SonicWall

SonicWall zaprasza swoich partnerów do współpracy przy świadczeniu klientom własnych usług z zakresu cyberbezpieczeństwa w ramach programu SonicWall MSSP lub zapewnianych bezpośrednio przez producenta pod nazwą SECaaS.

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Zwrot w kierunku usług ochronnych

Wiele przedsiębiorstw prędzej czy później będzie zmuszonych skorzystać z usług zapewniających ochronę środowisk IT. Najpierw jednak muszą przełamać niechęć wobec tego specyficznego rodzaju outsourcingu.

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_image_alt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$image_meta is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_metadata is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$_wp_attachment_image_alt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_date_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$ping_status is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_password is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_name is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$to_ping is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$pinged is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_modified_gmt is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_content_filtered is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$guid is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$menu_order is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$post_mime_type is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$comment_count is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Deprecated: Creation of dynamic property Timber\Image::$filter is deprecated in /home/sarotaq/crn/wp-content/plugins/timber-library/lib/Core.php on line 71

Ingram Micro Security Summit 2022

Hasłem przewodnim konferencji zorganizowanej wspólnie przez trzy działy dystrybutora - Security, IBM oraz Cisco - były „Inspiracje”. Podczas trwających dwa dni sesji partnerzy mogli się poczuć zainspirowani na wiele sposobów.